Historia de la criptografía para niños

La historia de la criptografía es muy antigua, ¡se remonta a miles de años! Al principio, la criptografía se hacía con métodos sencillos, como usar papel y lápiz. Con el tiempo, se inventaron máquinas más complejas, como la máquina de rotores Enigma, que hacían el cifrado más avanzado. Hoy en día, con la electrónica y las computadoras, los sistemas de cifrado son muy sofisticados.

La criptografía siempre ha ido de la mano del criptoanálisis, que es el arte de "romper" los códigos y los cifrados. A veces, descifrar mensajes secretos ha cambiado el curso de la historia. Por ejemplo, un mensaje cifrado, el telegrama Zimmermann, influyó en la entrada de Estados Unidos en la Primera Guerra Mundial. Y durante la Segunda Guerra Mundial, los Aliados pudieron leer mensajes secretos de la Alemania nazi, lo que quizás ayudó a que la guerra terminara antes.

Hasta los años 70, la criptografía avanzada era usada casi solo por los gobiernos. Pero después, dos cosas importantes hicieron que la criptografía se volviera más accesible para todos: la creación de un estándar de cifrado público llamado DES y la invención de la criptografía asimétrica.

Contenido

Criptografía antigua

El uso más antiguo de la criptografía se encuentra en jeroglíficos especiales tallados en monumentos del Antiguo Egipto, hace más de 4500 años. Sin embargo, no se cree que fueran para enviar mensajes secretos, sino para crear misterio o diversión.

Más tarde, estudiosos hebreos usaron cifrados de sustitución sencillos, como el cifrado Atbash, alrededor del 600 al 500 a.C. La criptografía se usaba a menudo en escritos religiosos que podían ser mal vistos por las autoridades. Un ejemplo famoso es el 'Número de la bestia' en el libro del Apocalipsis de la Biblia cristiana. El '666' podría haber sido una forma secreta de referirse al Imperio romano o al emperador Nerón, para que solo los que "tuvieran la clave" lo entendieran, sin que fuera obvio para las autoridades.

Se dice que los griegos antiguos también conocían el cifrado. Por ejemplo, los militares espartanos usaban un método llamado cifrado por transposición con una escítala, que era un bastón. El historiador Heródoto cuenta sobre mensajes secretos escondidos físicamente, como detrás de la cera en tablas de madera o como tatuajes en la cabeza de un esclavo. Esto último se llama esteganografía, que es esconder el mensaje, no cifrarlo.

Los romanos también usaban la criptografía, como el famoso cifrado César y sus variaciones. Se menciona un libro antiguo sobre criptografía militar romana, pero lamentablemente se perdió.

Criptografía en la Edad Media

El filósofo y matemático árabe Al-Kindi, motivado por razones religiosas, estudió el Corán y esto lo llevó a inventar una técnica muy importante: el análisis de frecuencias. Esta técnica, descrita en su obra "Manuscrito sobre el desciframiento de mensajes criptográficos" (entre los años 820 y 866 d.C.), permitía romper los cifrados de sustitución sencillos. Fue el avance más grande en criptoanálisis hasta la Segunda Guerra Mundial.

Prácticamente todos los cifrados eran vulnerables a esta técnica hasta que Leon Battista Alberti inventó el cifrado polialfabético en 1465, que era más complejo.

La criptografía se volvió aún más importante debido a las rivalidades políticas y los cambios religiosos. En Europa, durante el Renacimiento, varios estados italianos y la Iglesia católica usaron mucho la criptografía y el criptoanálisis. A menudo, los "cifrados avanzados" no eran tan seguros como sus creadores pensaban, lo que demuestra lo difícil que es saber cuán vulnerable es un sistema.

La criptografía y el criptoanálisis estuvieron involucrados en eventos históricos importantes. Por ejemplo, en la conspiración de Babington durante el reinado de la reina Isabel I de Inglaterra, el descifrado de mensajes secretos reveló planes que llevaron a la ejecución de María, reina de los escoceses. Un mensaje cifrado de la época de el hombre de la máscara de hierro, descifrado a principios del siglo XX, dio algunas pistas sobre la identidad de ese misterioso prisionero. La criptografía también estuvo presente en el Caso Dreyfus, donde ayudó a exponer la verdad sobre una condena injusta.

Fuera de Oriente Medio y Europa, la criptografía no se desarrolló tanto. En Japón, por ejemplo, no se usó hasta 1510, y las técnicas avanzadas no llegaron hasta que el país se abrió a Occidente en la década de 1860.

Criptografía desde 1800 hasta la Segunda Guerra Mundial

Aunque la criptografía tiene una historia muy larga, hasta el siglo XIX no se desarrollaron métodos científicos para el cifrado y el criptoanálisis. Un ejemplo es el trabajo de Charles Babbage sobre el criptoanálisis matemático de los cifrados polialfabéticos, que fue redescubierto por Fiedrich Kasiski.

Edgar Allan Poe también desarrolló métodos para resolver cifrados en la década de 1840. Incluso publicó un anuncio en un periódico invitando a la gente a enviarle cifrados para que él los resolviera, lo que causó mucha emoción. Más tarde, escribió un ensayo sobre métodos criptográficos que fueron útiles para descifrar códigos alemanes durante la Primera Guerra Mundial.

Antes de la Segunda Guerra Mundial, los métodos matemáticos en criptografía avanzaron mucho, especialmente con el trabajo de William F. Friedman y el descifrado inicial de la máquina Enigma por Marian Rejewski. Desde la Segunda Guerra Mundial, la criptografía y el criptoanálisis se han vuelto mucho más matemáticos. Sin embargo, fue la llegada de las computadoras e Internet lo que hizo que la criptografía efectiva estuviera al alcance de todos, no solo de los gobiernos.

Criptografía de la Segunda Guerra Mundial

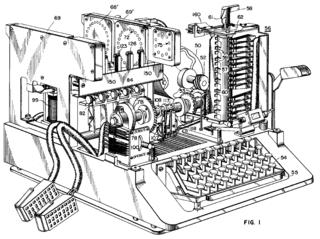

Durante la Segunda Guerra Mundial, se usaron mucho las máquinas de cifrado mecánicas y electromecánicas, aunque los sistemas manuales seguían siendo importantes donde las máquinas no eran prácticas. Se hicieron grandes avances en el descifrado de códigos, todo en secreto. La información sobre esta época ha comenzado a hacerse pública a medida que los documentos secretos han sido desclasificados.

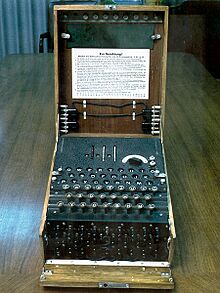

Los alemanes usaron mucho la máquina Enigma, una máquina de rotores electromecánica. El matemático Marian Rejewski, de la Oficina de Cifrado polaca, logró reconstruir la máquina Enigma del ejército alemán en 1932, usando matemáticas y poca información. Este fue un gran avance en el criptoanálisis. Rejewsky y sus colegas, Jerzy Różycki y Henryk Zygalski, continuaron trabajando en Enigma. Cuando la guerra se acercaba, la Oficina de Cifrado polaca compartió los secretos del descifrado de Enigma con la inteligencia francesa y británica en julio de 1939.

Después de que comenzara la Segunda Guerra Mundial, el personal clave de la Oficina de Cifrado polaca fue evacuado y finalmente llegó a París, Francia. Allí, en la estación de inteligencia polaco-francesa PC Bruno, continuaron descifrando Enigma, colaborando con los criptólogos británicos de Bletchley Park. Con el tiempo, los criptólogos británicos, incluyendo a Alan Turing, quien es considerado uno de los fundadores de la computación moderna, hicieron grandes avances en el descifrado de Enigma.

El 19 de abril de 1945, se ordenó a los oficiales británicos que nunca revelaran que habían descifrado el código de la máquina Enigma alemana, para que el enemigo no pudiera decir que no habían sido vencidos "justa y satisfactoriamente".

Los criptógrafos de la Armada estadounidense (junto con británicos y holandeses) también descifraron varios sistemas criptográficos de la Armada japonesa. El descifrado de uno de ellos, el JN-25, llevó a la importante victoria estadounidense en la batalla de Midway. Un grupo del ejército estadounidense, el SIS, logró descifrar el sistema criptográfico diplomático japonés de alta seguridad (una máquina llamada Púrpura por los estadounidenses) incluso antes de la guerra. Los estadounidenses llamaron a la información obtenida del criptoanálisis "Magic", y los británicos la llamaron "Ultra".

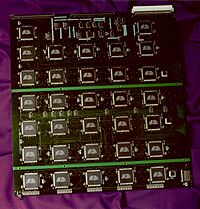

Los militares alemanes también intentaron usar sistemas basados en la libreta de un solo uso. Bletchley Park los llamó "cifrados Fish", y para ayudar a descifrarlos, Max Newman y sus colegas diseñaron y construyeron la primera computadora electrónica digital programable del mundo, llamada Colossus.

Las máquinas de cifrado aliadas usadas en la Segunda Guerra Mundial incluían la Typex británica y la SIGABA estadounidense. Ambas eran máquinas de rotores electromecánicas, similares a Enigma pero con mejoras importantes. No se sabe que ninguna de ellas fuera descifrada durante la guerra. Las tropas en el campo usaban máquinas más pequeñas como la M-209 y la M-94. Los agentes especiales usaban inicialmente "cifrados de poema" (claves basadas en poemas memorizados), pero más tarde comenzaron a usar libretas de un solo uso.

Criptografía moderna

La era de la criptografía moderna realmente comienza con Claude Shannon, a quien se considera el padre de la criptografía matemática. En 1949, publicó un artículo muy importante que, junto con otros trabajos sobre la teoría de la información y la comunicación, estableció una base sólida para la criptografía y el criptoanálisis modernos.

Criptografía secreta

Por un tiempo, la criptografía se mantuvo en secreto, principalmente dentro de organizaciones gubernamentales dedicadas a la inteligencia, como la NSA de Estados Unidos.

La NSA controló y limitó la publicación de avances en criptografía desde principios de los años 50 hasta mediados de los 70. Esto significaba que casi toda la información disponible sobre el tema era básica y anticuada. La NSA lograba esto atrayendo a los mejores investigadores con buenos salarios y recursos, pidiéndoles que mantuvieran la información en secreto, presionando para que no se publicaran artículos o libros, y supervisando las solicitudes de patentes relacionadas con la criptografía.

Un estándar de cifrado

A mediados de los años 70, hubo dos avances importantes que se hicieron públicos. El primero fue la publicación del borrador del Data Encryption Standard (DES) en 1975. Esta propuesta fue enviada por IBM y, después de algunas modificaciones, fue adoptada como un estándar en 1977. El DES fue el primer cifrado accesible al público que fue aprobado por una agencia nacional como la NSA. Su publicación impulsó un gran interés público y académico en la criptografía.

El DES fue reemplazado oficialmente por el Advanced Encryption Standard (AES) en 2001. El NIST (una agencia de estándares de EE. UU.) seleccionó el algoritmo Rijndael, creado por dos criptógrafos belgas, para ser el AES. Aunque el DES todavía se usa en algunas variantes, su clave de 56 bits se considera demasiado pequeña hoy en día, ya que puede ser descifrada con ataques de fuerza bruta (como lo demostró un grupo en 1997 en 56 horas).

Clave pública

En 1976, se publicó un artículo de Whitfield Diffie y Martin Hellman que cambió la forma en que funcionan los sistemas de cifrado. Introdujo un método completamente nuevo para distribuir las claves criptográficas, llamado intercambio de claves Diffie-Hellman. Este artículo también impulsó el desarrollo de un nuevo tipo de algoritmo de cifrado: los algoritmos de cifrado asimétrico.

Antes de esto, todos los algoritmos de cifrado usaban el mismo secreto, o clave, tanto para cifrar como para descifrar. Esto se llama criptografía simétrica. Todas las máquinas usadas en la Segunda Guerra Mundial eran de este tipo. El problema era que las partes que querían comunicarse tenían que intercambiar la clave de forma segura antes de usar el sistema, lo cual era complicado si había muchos usuarios o si las claves cambiaban a menudo.

En contraste, el cifrado de clave asimétrica usa un par de claves relacionadas matemáticamente. Una clave cifra el mensaje y la otra lo descifra. Una de las claves se mantiene en secreto (la clave privada) y la otra se hace pública (la clave pública). Así, no se necesita un canal seguro para intercambiar las claves. Mientras la clave privada se mantenga en secreto, la clave pública puede ser conocida por todos sin comprometer la seguridad.

Para que dos personas se comuniquen de forma segura con un algoritmo de clave asimétrica, cada una necesita su clave pública y privada, y la clave pública de la otra persona. Por ejemplo, si Alicia quiere enviar un mensaje a Roberto:

- Alicia cifra el mensaje con su clave privada.

- Luego, vuelve a cifrar el resultado con la clave pública de Roberto.

- El mensaje doblemente cifrado se envía a Roberto.

- Roberto lo descifra primero con su clave privada y luego con la clave pública de Alicia.

- Si el mensaje es legible, Roberto sabe que viene de Alicia y que nadie más pudo leerlo.

Los algoritmos asimétricos se basan en problemas matemáticos que son fáciles de resolver en una dirección, pero muy difíciles en la dirección opuesta (como multiplicar números grandes es fácil, pero factorizar el resultado es muy difícil). Debido a esto, los algoritmos asimétricos necesitan claves muy largas para ser seguros y son más lentos que los simétricos. Por eso, a menudo se usa una clave asimétrica larga para intercambiar de forma segura una clave simétrica más corta y rápida, que luego se usa para el resto del mensaje.

Política y criptografía

La criptografía de clave pública puso fin al monopolio de los gobiernos sobre la criptografía. Por primera vez, la gente común tuvo acceso a cifrados que los gobiernos no podían romper fácilmente. Esto generó un debate importante entre las agencias gubernamentales que querían mantener el control de la criptografía y los defensores de la privacidad, académicos y empresas que querían que estos avances estuvieran disponibles para el público. Esto llevó a cambios en las leyes sobre el uso y la exportación de tecnologías criptográficas.

Un defensor notable del cifrado fuerte para uso público fue Phil Zimmermann, quien publicó PGP (Pretty Good Privacy) en 1991. Él distribuyó una versión gratuita de PGP porque temía que el gobierno de EE. UU. exigiera "puertas traseras" en todas las soluciones criptográficas. Sus esfuerzos para publicar PGP en todo el mundo le valieron una larga batalla legal, pero finalmente el caso fue abandonado, y PGP se convirtió en un estándar abierto mundial.

Criptoanálisis moderno

Aunque los cifrados modernos como el AES se consideran muy seguros, todavía se adoptan diseños débiles, y en las últimas décadas ha habido varios descifrados notables. Ejemplos de diseños criptográficos que se han roto incluyen el DES, el primer sistema de cifrado Wi-Fi (WEP), el sistema usado para cifrar DVDs (Content Scramble System), y los cifrados A5/1 y A5/2 usados en teléfonos móviles GSM.

Además, no se ha demostrado que las ideas matemáticas detrás de la criptografía de clave pública sean "irrompibles". Es posible que algún descubrimiento futuro haga que todos los sistemas que dependen de ellas sean inseguros. Aunque pocos esperan un descubrimiento así, el tamaño de las claves recomendadas sigue aumentando a medida que la capacidad de las computadoras para romper códigos se vuelve más barata y potente.

|