Data Encryption Standard para niños

El Estándar de Cifrado de Datos (DES), también conocido como Algoritmo de Cifrado de Datos (DEA), es un método para proteger información. Fue elegido como un estándar oficial en Estados Unidos en 1976 y se usó mucho en todo el mundo.

Al principio, este algoritmo generó algunas discusiones. Algunas partes de su diseño eran secretas. Además, la clave que usaba para cifrar era bastante corta. Esto hizo que algunas personas sospecharan si la Agencia de Seguridad Nacional (NSA) tenía alguna forma secreta de acceder a la información.

Con el tiempo, DES fue estudiado a fondo por expertos. Ayudó a desarrollar la idea moderna de cómo funcionan los sistemas de cifrado por bloques.

Hoy en día, DES ya no se considera seguro para muchas cosas. Esto se debe a que su clave de 56 bits es muy corta. Se ha logrado descifrar claves de DES en menos de 24 horas. Aunque existen algunas debilidades teóricas, no son fáciles de usar en la práctica. Sin embargo, su versión mejorada, llamada Triple DES, se considera segura, aunque también tiene algunos ataques teóricos.

Desde hace algunos años, DES ha sido reemplazado por un nuevo estándar llamado AES.

Contenido

¿Cómo surgió el DES?

La historia de DES comenzó a principios de los años 70. En 1972, después de estudiar lo que el gobierno necesitaba para proteger su información, la oficina de estándares de Estados Unidos, NBS (ahora NIST), decidió que se necesitaba un estándar para cifrar datos importantes.

El 15 de mayo de 1973, después de hablar con la NSA, el NBS pidió ideas para un algoritmo que cumpliera con requisitos muy estrictos. Pero ninguna de las propuestas iniciales fue suficiente. Hicieron una segunda petición el 27 de agosto de 1974. Esta vez, la empresa IBM presentó un candidato que fue aceptado. Este algoritmo se desarrolló entre 1973 y 1974. Se basaba en un algoritmo anterior llamado "Lucifer", creado por Horst Feistel.

El equipo de IBM que diseñó y analizó el algoritmo incluía a varias personas, como Horst Feistel, Walter Tuchman, Don Coppersmith y otros.

El papel de la NSA en el diseño

El 17 de marzo de 1975, la propuesta de DES se hizo pública. Se pidió la opinión de la gente, y al año siguiente se hicieron reuniones para hablar sobre el estándar. Algunas personas lo criticaron. Expertos en cifrado como Martin Hellman y Whitfield Diffie mencionaron que la clave era muy corta. También les parecieron misteriosas las "cajas S" del algoritmo.

Sospechaban que la agencia de inteligencia había debilitado el algoritmo en secreto. Así, ellos podrían leer los mensajes cifrados fácilmente, pero nadie más. Alan Konheim, uno de los diseñadores de DES, dijo una vez que las cajas S fueron enviadas a Washington y regresaron "totalmente diferentes".

El Comité de Inteligencia del Senado de Estados Unidos investigó las acciones de la NSA. En un resumen de 1978, el Comité dijo que la NSA había convencido a IBM de que una clave más pequeña era suficiente. También participaron de forma indirecta en el diseño de las cajas S. Y certificaron que no tenían puntos débiles.

Sin embargo, el Comité también concluyó que la NSA no forzó el diseño del algoritmo. IBM lo inventó y diseñó, tomó todas las decisiones y estuvo de acuerdo en que el tamaño de la clave era adecuado para usos comerciales. Otro miembro del equipo de DES, Walter Tuchman, afirmó que IBM desarrolló todo el algoritmo sin que la NSA dictara ningún paso.

Algunas de las sospechas sobre debilidades ocultas en las cajas S se aclararon en 1990. Fue cuando Eli Biham y Adi Shamir descubrieron y publicaron el criptoanálisis diferencial. Este es un método para romper cifrados de bloque. Las cajas S de DES eran mucho más fuertes contra este ataque de lo que habrían sido si se hubieran elegido al azar. Esto sugería que IBM ya conocía esta técnica en los años 70.

De hecho, en 1994, Don Coppersmith publicó los criterios de diseño originales de las cajas S. IBM había descubierto el criptoanálisis diferencial en los 70. Después de asegurar DES, la NSA les pidió que mantuvieran la técnica en secreto. Coppersmith explicó que esto se debía a que el criptoanálisis diferencial es una herramienta muy poderosa. Temían que si la información se hacía pública, podría afectar la seguridad nacional.

Shamir también comentó que no había pruebas de que la estructura básica de DES estuviera debilitada por alguna influencia.

Las críticas sobre la clave corta se basaban en que la NSA dijo que los 8 bits restantes de la clave de 64 bits se usarían para verificar errores. Esto parecía sospechoso. Se cree que la NSA quería que la clave fuera de 56 bits porque ellos podrían descifrarla probando todas las combinaciones posibles (un "ataque por fuerza bruta") antes que el resto del mundo.

El algoritmo como estándar

A pesar de las discusiones, DES fue aprobado como estándar federal en noviembre de 1976. Se publicó el 15 de enero de 1977 como FIPS PUB 46. Se autorizó su uso para datos no clasificados. Fue confirmado como estándar varias veces hasta 1999. En esta última publicación, se definió el "Triple DES".

El 26 de mayo de 2002, DES fue finalmente reemplazado por el AES. Esto ocurrió después de un concurso público. El 19 de mayo de 2005, el estándar FIPS 46-3 fue retirado oficialmente. Sin embargo, el NIST permitió el uso de Triple DES hasta el año 2030 para información gubernamental importante.

En 1994 se publicó otro ataque teórico, el criptoanálisis lineal. Pero fue un ataque por fuerza bruta en 1998 el que demostró que DES podía ser descifrado en la práctica. Esto hizo evidente la necesidad de un nuevo algoritmo.

La llegada de DES impulsó mucho el estudio de la criptografía en las universidades. Especialmente, el estudio de cómo romper los cifrados de bloque. Bruce Schneier, un experto en seguridad, escribió que la NSA consideró a DES como uno de sus grandes errores. Si hubieran sabido que los detalles se harían públicos, nunca habrían aceptado. DES hizo más por el campo de la criptografía que cualquier otra cosa antes. Ahora había un algoritmo para estudiar, y la NSA decía que era seguro.

Cronología

| Fecha | Año | Evento |

|---|---|---|

| 15 de mayo | 1973 | NBS pide propuestas para un algoritmo de cifrado estándar. |

| 27 de agosto | 1974 | NBS hace una segunda petición de algoritmos de cifrado. |

| 17 de marzo | 1975 | DES se publica para recibir comentarios. |

| Agosto | 1976 | Primer taller sobre DES. |

| Septiembre | 1976 | Segundo taller, sobre las bases matemáticas de DES. |

| Noviembre | 1976 | DES es aprobado como estándar. |

| 15 de enero | 1977 | DES se publica como estándar FIPS PUB 46. |

| 1983 | DES es confirmado por primera vez. | |

| 22 de enero | 1988 | DES es confirmado por segunda vez como FIPS 46-1. |

| 1992 | Biham y Shamir publican el primer ataque teórico más rápido que la fuerza bruta: el criptoanálisis diferencial. | |

| 30 de diciembre | 1993 | DES es confirmado por tercera vez como FIPS 46-2. |

| 1994 | Se realiza el primer criptoanálisis experimental de DES usando criptoanálisis lineal. | |

| Julio | 1998 | La máquina Deep Crack de la Electronic Frontier Foundation (EFF) descifra una clave DES en 56 horas. |

| Enero | 1999 | Deep Crack y distributed.net juntos descifran una clave DES en 22 horas y 15 minutos. |

| 25 de octubre | 1999 | DES es confirmado por cuarta vez como FIPS 46-3. Se recomienda usar Triple DES. |

| 26 de noviembre | 2001 | El algoritmo AES se publica como FIPS 197. |

| 26 de mayo | 2002 | El estándar AES entra en vigor. |

| 26 de julio | 2004 | Se propone retirar FIPS 46-3. |

¿Qué algoritmos reemplazaron a DES?

Muchos de los que antes usaban DES ahora usan Triple DES (3DES). Este método aplica el algoritmo DES tres veces seguidas. Usa dos o tres claves diferentes. 3DES se considera seguro por ahora, pero es un poco lento.

Una opción más rápida es DES-X. Este aumenta el tamaño de la clave combinando bits extra antes y después de DES. También existió GDES, una variante de DES para acelerar el cifrado, pero se descubrió que era vulnerable.

En 2001, después de un concurso internacional, el NIST eligió un nuevo algoritmo: el AES. Este fue el reemplazo de DES. El algoritmo elegido se llamaba Rijndael. Otros finalistas del concurso AES fueron RC6, Serpent, MARS y Twofish.

En general, no hay un algoritmo perfecto para todos los usos. Un algoritmo que funciona bien en computadoras normales (como para correos electrónicos) puede no ser ideal para dispositivos pequeños o tarjetas inteligentes.

¿Cómo funciona el DES?

DES es un ejemplo de un cifrado por bloques. Esto significa que toma un mensaje en claro de un tamaño fijo (64 bits en este caso) y lo transforma en un mensaje cifrado del mismo tamaño.

DES usa una clave criptográfica para cambiar la forma en que se cifra la información. Así, solo quienes conocen esa clave pueden descifrar el mensaje. La clave tiene 64 bits, pero solo 56 de ellos se usan para el cifrado. Los otros ocho bits se usan para verificar errores y luego se ignoran. Por eso, se dice que la clave efectiva de DES es de 56 bits.

Si un mensaje es más largo que 64 bits, DES se usa en diferentes "modos de operación". Estos modos permiten cifrar mensajes más grandes.

Estructura básica

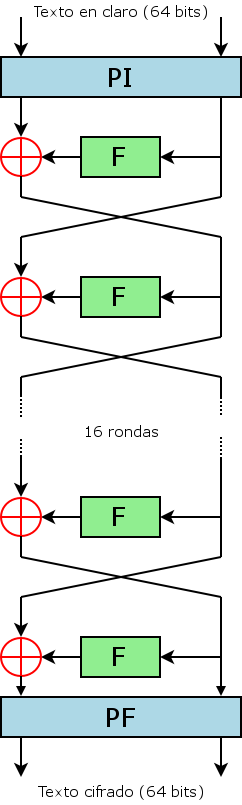

La Figura 1 muestra la estructura principal de DES. Tiene 16 pasos idénticos, llamados rondas. También hay una permutación inicial (PI) y una final (PF). Estas son operaciones inversas, es decir, una deshace lo que hace la otra. PI y PF no son importantes para la seguridad del cifrado. Se cree que se incluyeron para facilitar el manejo de los datos en el hardware de los años 70.

Antes de las rondas, el bloque de 64 bits se divide en dos mitades de 32 bits. Estas mitades se procesan de forma alternada. Esta forma de entrelazar el proceso se llama esquema Feistel.

La estructura de Feistel hace que el cifrado y el descifrado sean muy parecidos. La única diferencia es que las "subclaves" se aplican en orden inverso al descifrar. Esto simplifica mucho la creación del algoritmo, especialmente en dispositivos electrónicos. No se necesitan algoritmos diferentes para cifrar y descifrar.

El símbolo rojo "⊕" significa una operación lógica llamada XOR (OR exclusivo). La función-F mezcla una mitad del bloque con una parte de la clave. El resultado de la función-F se combina con la otra mitad del bloque. Luego, las mitades se intercambian antes de la siguiente ronda. Después de la última ronda, las mitades no se intercambian. Esto es una característica del esquema Feistel.

La función F de Feistel

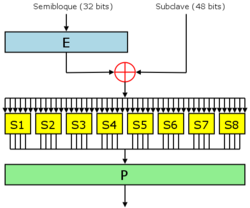

La función F, que se ve en la Figura 2, trabaja con la mitad de un bloque (32 bits) cada vez. Tiene cuatro pasos:

- Expansión: La mitad del bloque (32 bits) se convierte en 48 bits. Esto se hace duplicando algunos bits.

- Mezcla: El resultado se combina con una "subclave" usando la operación XOR. Hay dieciséis subclaves, una para cada ronda. Estas subclaves se obtienen de la clave inicial.

- Sustitución: Después de mezclar con la subclave, el bloque se divide en ocho partes de 6 bits. Cada parte es procesada por las "cajas S" (cajas de sustitución). Cada caja S reemplaza sus seis bits de entrada con cuatro bits de salida. Esto se hace siguiendo una tabla especial. Las cajas S son el corazón de la seguridad de DES. Sin ellas, el cifrado sería fácil de romper.

- Permutación: Finalmente, los 32 bits de salida de las cajas S se reordenan de una forma fija. Esto se hace con la "caja P".

La combinación de las cajas S (sustitución) y las cajas P (permutación y expansión) crea lo que se llama "confusión y difusión". Este concepto fue identificado por Claude Shannon en los años 40. Es necesario para que un cifrado sea seguro y práctico.

Generación de claves

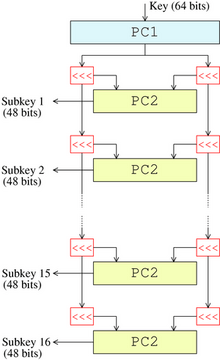

La Figura 3 muestra cómo se generan las "subclaves" para el cifrado. Primero, se eligen 56 bits de la clave inicial de 64 bits. Los ocho bits restantes se pueden ignorar o usar para verificar errores. Los 56 bits se dividen en dos mitades de 28 bits. Cada mitad se procesa por separado.

En cada ronda, ambas mitades se mueven hacia la izquierda uno o dos bits. Luego, se eligen 48 bits para la subclave. 24 bits vienen de la mitad izquierda y 24 de la derecha. Estos movimientos aseguran que se use un conjunto diferente de bits en cada subclave. Cada bit se usa en aproximadamente 14 de las 16 subclaves.

La generación de claves para descifrar es similar. Solo que las claves se generan en orden inverso.

Seguridad y cómo se intenta romper

Se ha publicado mucha información sobre cómo intentar romper DES. Sin embargo, el ataque más práctico hoy en día sigue siendo el de "fuerza bruta". Se conocen algunas debilidades menores. También hay tres tipos de ataques teóricos que son más rápidos que la fuerza bruta. Pero requieren una cantidad irreal de información conocida para funcionar, así que no se usan en la práctica.

Ataque por fuerza bruta

El ataque más simple contra cualquier cifrado es la ataque por fuerza bruta. Consiste en probar una por una todas las claves posibles. El tamaño de la clave determina cuántas combinaciones hay y si el ataque es posible.

En el caso de DES, desde el principio hubo dudas sobre la longitud de su clave. Fue su tamaño reducido, más que las debilidades teóricas, lo que hizo que se necesitara un reemplazo. Se sabe que la NSA animó a IBM a reducir el tamaño de la clave de 128 bits a 64, y luego a 56 bits. Esto a menudo se ha interpretado como una señal de que la NSA tenía la capacidad de descifrar claves de ese tamaño incluso en los años 70.

En el ámbito académico, se propusieron varias máquinas para descifrar DES. En 1977, Diffie y Hellman sugirieron una máquina que costaría unos 20 millones de dólares y podría encontrar una clave DES en un día. Hacia 1993, Wiener propuso una máquina de un millón de dólares que encontraría una clave en 7 horas.

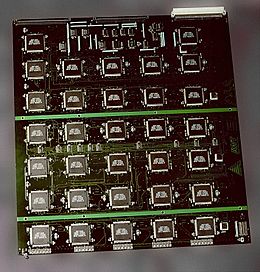

La vulnerabilidad de DES se demostró en la práctica en 1998. La Electronic Frontier Foundation (EFF), un grupo que defiende los derechos en internet, construyó una máquina especial para descifrar DES. Costó unos 250.000 dólares. Su objetivo era demostrar que DES podía romperse tanto en teoría como en la práctica. La máquina descifró una clave por fuerza bruta en poco más de 2 días.

Ataques más rápidos que la fuerza bruta

Existen tres ataques conocidos que pueden romper las 16 rondas completas de DES más rápido que un ataque por fuerza bruta. Estos son el criptoanálisis diferencial (CD), el criptoanálisis lineal (CL) y el ataque de Davies. Sin embargo, estos ataques son solo teóricos y no se pueden llevar a cabo en la práctica. A veces se les llama "debilidades de certificación".

- El criptoanálisis diferencial fue descubierto a finales de los 80 por Eli Biham y Adi Shamir. Aunque la NSA e IBM ya lo conocían y lo mantuvieron en secreto. Para romper las 16 rondas completas, el criptoanálisis diferencial necesita una cantidad muy grande de mensajes cifrados y sus originales. DES fue diseñado para ser resistente a este ataque.

- El criptoanálisis lineal fue descubierto por Mitsuru Matsui. Necesita una cantidad muy grande de mensajes originales conocidos. Este método se implementó y fue el primer análisis experimental de DES que se hizo público. No hay pruebas de que DES fuera adaptado para resistir este tipo de ataque.

- El ataque mejorado de Davies: Este es un método especializado para DES. Fue propuesto por Davies en los años 80 y mejorado por Biham y Biryukov. La forma más potente de este ataque requiere una cantidad muy grande de mensajes originales conocidos.

También existen ataques diseñados para versiones de DES con menos rondas. Estos análisis ayudan a entender cuántas rondas son necesarias para que el cifrado sea seguro.

Características del cifrado

DES tiene una "propiedad complementaria". Esto significa que si cifras un mensaje con una clave, puedes obtener el mensaje original si cifras el mensaje cifrado con la clave "complementaria" (todos los bits invertidos) y el mensaje original "complementario". Esta propiedad podría reducir el esfuerzo de un ataque por fuerza bruta.

DES también tiene cuatro "claves débiles". Si usas una clave débil para cifrar, y luego vuelves a cifrar el resultado con la misma clave, obtienes el mensaje original. Es decir, cifrar y descifrar con una clave débil tienen el mismo efecto. También hay seis pares de "claves semi-débiles". Cifrar con una clave de un par es como descifrar con la otra clave del mismo par.

Es muy fácil evitar usar claves débiles o semi-débiles al implementar DES. Las posibilidades de elegir una por accidente son muy bajas.

Se ha demostrado que DES no tiene una "estructura de grupo". Esto significa que el conjunto de todas las posibles operaciones de cifrado de DES no forma un grupo matemático. Si lo fuera, sería posible romper DES más fácilmente. Además, métodos como Triple DES no aumentarían la seguridad.

Ver también

Véase también

En inglés: Data Encryption Standard Facts for Kids

En inglés: Data Encryption Standard Facts for Kids