Ataque de fuerza bruta para niños

En el mundo de la criptografía, un ataque de fuerza bruta es una forma de intentar descubrir una clave o contraseña. Imagina que tienes un candado con combinación y no sabes el número. Un ataque de fuerza bruta sería probar cada combinación posible, una por una, hasta que encuentres la correcta y el candado se abra.

Este método no usa trucos especiales ni inteligencia. Simplemente se basa en probar todas las opciones posibles hasta dar con la correcta. La dificultad de este ataque depende de cuántas combinaciones posibles existan. Cuantas más combinaciones, más tiempo y esfuerzo se necesitará para encontrar la clave.

Un factor muy importante es el tipo de caracteres que se pueden usar en la clave. Por ejemplo, una contraseña que solo usa números es mucho más fácil de adivinar que una que combina letras, números y símbolos. También, las contraseñas más cortas son más fáciles de descubrir que las largas. La dificultad aumenta mucho con cada carácter extra que añades a una contraseña.

Contenido

Ataque de Fuerza Bruta: ¿Qué es y cómo funciona?

Un ataque de fuerza bruta es un método para encontrar una clave o contraseña probando todas las combinaciones posibles. Es como buscar una aguja en un pajar, pero de forma sistemática. Se prueban todas las opciones hasta que una funciona.

A veces, este tipo de ataque se combina con un ataque de diccionario. En este caso, el atacante prueba primero palabras comunes o frases que se encuentran en diccionarios. Si eso no funciona, entonces se pasa a probar todas las demás combinaciones posibles.

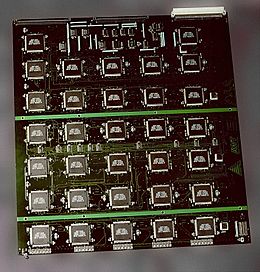

Estos ataques no son rápidos, especialmente si la contraseña es compleja. Para una contraseña muy segura, podría llevar muchísimo tiempo, incluso siglos, adivinarla. Esto también depende de la velocidad del ordenador que realiza el ataque. Hoy en día, estos ataques se usan en intentos de acceso no autorizados a cuentas de correo electrónico, redes sociales o redes inalámbricas.

¿Cómo se calcula la dificultad de una contraseña?

La cantidad de posibles contraseñas se calcula según dos cosas:

- La longitud de la contraseña (cuántos caracteres tiene).

- El conjunto de caracteres que se pueden usar (letras, números, símbolos).

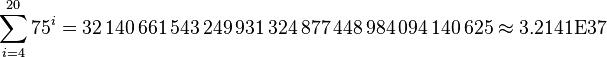

Por ejemplo, si una contraseña tiene 10 caracteres y puede usar 75 tipos de caracteres diferentes (letras mayúsculas y minúsculas, números y algunos símbolos), el número de combinaciones posibles es enorme. Si la contraseña puede ser de 4 a 20 caracteres, la cantidad de combinaciones aumenta aún más.

Este número tan grande muestra que hay muchísimas combinaciones posibles. En promedio, se podría adivinar la clave después de probar la mitad de estas combinaciones. Aun así, es un número gigantesco, lo que hace que un ataque de fuerza bruta sea muy lento para contraseñas fuertes.

Otros factores que influyen en el tiempo que tarda un ataque son:

- La velocidad del ordenador que intenta adivinar la contraseña.

- Si el sitio web o servicio tiene medidas de seguridad como CAPTCHA (pruebas para demostrar que no eres un robot).

- Si el sitio web bloquea temporalmente la cuenta después de varios intentos fallidos. Por ejemplo, algunos sitios como Facebook bloquean la cuenta por un tiempo, mientras que otros como Snapchat piden resolver un CAPTCHA.

Ejemplos de contraseñas comunes y por qué evitarlas

Un experto de Microsoft en Australia, Troy Hunt, analizó contraseñas que se hicieron públicas en filtraciones de datos. Descubrió que muchas personas usan contraseñas fáciles de adivinar:

- El 14% eran nombres de personas (como "maggie" o "michael").

- El 8% eran nombres de lugares (como "dallas" o "canada").

- El 25% eran palabras de diccionario (como "password" o "monkey").

- El 14% eran solo números (como "123456").

- Un pequeño porcentaje eran palabras repetidas (como "blahblah").

Otro análisis de más de 10 millones de contraseñas comunes reveló que las más usadas son: "123456", "password", "12345678", "qwerty", "123456789", "12345", "1234", "111111", "1234567", "dragon", "123123", "baseball", "abc123", "football", "monkey", "letmein", "shadow", "master", "696969", "michael", "mustang", "666666", "qwertyuiop", "123321", "1234567890". También es común añadir un número del 1 al 9 al final de una palabra.

Es muy importante usar contraseñas largas y complejas, que combinen letras mayúsculas y minúsculas, números y símbolos. Así, tus cuentas estarán más seguras y será mucho más difícil que alguien las adivine con un ataque de fuerza bruta.

Referencias

de:Brute-Force-Methode#Kryptologie