Advanced Encryption Standard para niños

Datos para niños Advanced Encryption Standard |

||

|---|---|---|

|

||

| General | ||

| Diseñador(es) | Vincent Rijmen y Joan Daemen | |

| 1ª publicación | 1998 | |

| Antecesor | Square (cipher) | |

| Sucesor | Anubis, Grand Cru, Kalyna | |

| Certificación | AES winner, CRYPTREC, NESSIE, NSA | |

| Detalle de cifrado | ||

| Longitud de la clave | 128, 192 o 256 bits | |

| Longitud de bloque | 128 bits | |

| Estructura | SPN | |

| Rounds | 10, 12 o 14 (dependiendo de la longitud de clave) | |

| Mejor criptoanálisis público | ||

| Se han publicado ataques que son computacionalmente más rápidos que uno de fuerza bruta, aunque ninguno a partir de 2013 que sea factible. Para AES-128, la clave se puede recuperar con una complejidad computacional de 2126.1 usando el ataque biclique. En el caso de estos ataques en AES-192 y AES-256, se aplican respectivamente las complejidades computacionales de 2189.7 y 2254,4 respectivamente. Los ataques clave relacionados pueden romper AES-192 y AES-256 con complejidades 299.5 y 2176 tanto en tiempo como en datos respectivamente. | ||

El Advanced Encryption Standard (AES), también conocido como Rijndael, es un método de cifrado por bloques. Fue adoptado como un estándar de cifrado por el gobierno de los Estados Unidos. Este sistema fue creado en Bélgica.

El AES fue anunciado por el Instituto Nacional de Estándares y Tecnología (NIST) de Estados Unidos el 26 de noviembre de 2001. Se convirtió en un estándar oficial el 26 de mayo de 2002, después de un proceso de selección que duró cinco años. Desde 2006, el AES es uno de los algoritmos más usados en la criptografía simétrica. Esto significa que la misma clave secreta se usa tanto para codificar como para decodificar la información.

El cifrado fue desarrollado por dos expertos en criptografía belgas, Joan Daemen y Vincent Rijmen. Ellos eran estudiantes de la Katholieke Universiteit Leuven. Presentaron su diseño al concurso AES con el nombre "Rijndael".

Contenido

¿Cómo se creó el estándar AES?

La búsqueda de un nuevo cifrado seguro

En 1997, el Instituto Nacional de Normas y Tecnología (NIST) decidió organizar un concurso. El objetivo era elegir un nuevo algoritmo de cifrado. Este algoritmo debía ser capaz de proteger información importante durante el siglo XXI. A este concurso se le llamó Advanced Encryption Standard (AES).

El 2 de enero de 1997, el NIST anunció que quería desarrollar el AES. Contó con la ayuda de empresas y expertos en criptografía. El 12 de septiembre de ese año, se hizo la invitación oficial para que los interesados presentaran sus algoritmos.

Requisitos para los algoritmos

Para participar en el concurso, los algoritmos debían cumplir varias condiciones:

- Ser de dominio público, es decir, que cualquiera pudiera usarlo.

- Ser un algoritmo de cifrado simétrico. Esto significa que la misma clave se usa para codificar y decodificar.

- Debía trabajar con bloques de datos de al menos 128 bits.

- Las claves de cifrado podían ser de 128, 192 o 256 bits.

- Poder ser usado tanto en programas de computadora (software) como en dispositivos electrónicos (hardware).

Los finalistas del concurso AES

El 20 de agosto de 1998, el NIST anunció los 15 algoritmos que fueron aceptados en la primera fase del concurso. Después de una revisión, el NIST eligió 5 finalistas en agosto de 1999:

- MARS

- RC6

- RIJNDAEL

- SERPENT

- TWOFISH

Estos algoritmos fueron estudiados a fondo por expertos de todo el mundo. El 2 de octubre de 2000, se votó para elegir al ganador. El algoritmo Rijndael fue el más votado y ganó el concurso. En noviembre de 2001, se publicó oficialmente como el estándar AES.

¿Cómo funciona el cifrado AES?

Rijndael fue una mejora de un diseño anterior llamado Square. AES es un tipo de cifrado que mezcla y cambia los datos de forma compleja. Es muy rápido tanto en programas de computadora como en dispositivos electrónicos. También es fácil de usar y no necesita mucha memoria. Por eso, se usa mucho hoy en día.

AES trabaja con una tabla de 4x4 bytes, a la que se le llama "estado". Algunas versiones de Rijndael pueden tener más columnas.

Pasos principales del cifrado AES

El proceso de cifrado AES sigue varios pasos repetitivos, llamados "rondas". El número de rondas depende del tamaño de la clave: 10 rondas para claves de 128 bits, 12 para 192 bits y 14 para 256 bits.

Los pasos principales en cada ronda son:

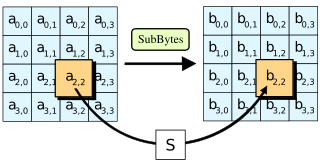

- SubBytes: Cada byte en el "estado" se cambia por otro usando una tabla especial.

- ShiftRows: Los bytes de cada fila del "estado" se mueven o rotan un número específico de veces.

- MixColumns: Las columnas del "estado" se mezclan usando una operación matemática.

- AddRoundKey: Cada byte del "estado" se combina con una parte de la clave secreta usando una operación lógica llamada XOR.

¿Qué tan seguro es el AES?

Hasta ahora, no se ha encontrado ningún ataque que haya logrado romper el cifrado AES de forma práctica. La Agencia de Seguridad Nacional de los Estados Unidos (NSA) revisó todos los algoritmos finalistas del concurso AES. Declararon que todos eran lo suficientemente seguros para proteger información no clasificada del gobierno.

En junio de 2003, el gobierno de los Estados Unidos anunció que el AES podía usarse para proteger información clasificada, incluso la más secreta. Esto fue la primera vez que el público tuvo acceso a un cifrado aprobado por la NSA para información de alto secreto.

Los expertos en seguridad informática siempre buscan formas de probar la resistencia de los cifrados. Un método común es intentar ataques en versiones del cifrado con menos rondas. Los mejores ataques conocidos hasta 2005 fueron contra versiones reducidas del AES (7 rondas para claves de 128 bits, 8 para 192 bits y 9 para 256 bits). Esto demuestra que el AES es muy resistente.

Algunos expertos se preocupan porque la diferencia entre el número de rondas del AES y los ataques conocidos es pequeña. Temen que en el futuro se pueda encontrar un ataque más efectivo. Sin embargo, hasta ahora, estas preocupaciones son solo teóricas. Un ataque se considera que "rompe" un algoritmo si es más rápido que intentar todas las combinaciones posibles de la clave (un "ataque de fuerza bruta"), aunque ese ataque no sea posible de realizar en la práctica.

Otra preocupación es la estructura matemática del AES. A diferencia de otros cifrados, el AES tiene una descripción matemática muy ordenada. Aunque esto no ha llevado a ningún ataque real, algunos investigadores se preguntan si futuros ataques podrían aprovechar esta estructura.

En 2002, se anunció un ataque teórico llamado "ataque XSL". Sin embargo, muchos expertos encontraron problemas en las matemáticas de este ataque. Por ahora, el ataque XSL contra AES es solo una idea y es muy poco probable que alguien pueda llevarlo a cabo en la práctica.

Ataques que no rompen el cifrado

Existen otros tipos de ataques llamados "ataques de canal lateral". Estos ataques no intentan romper el código del cifrado en sí. En cambio, buscan información que se "escapa" de los sistemas que usan el cifrado. Por ejemplo, pueden medir el tiempo que tarda un dispositivo en realizar una operación de cifrado.

En 2005, se demostró un ataque de este tipo que podía obtener una clave AES completa. Este ataque requería que el atacante pudiera ejecutar programas en el mismo sistema que realizaba el cifrado. Sin embargo, estos ataques no son prácticos en la mayoría de las situaciones reales.

Rendimiento del AES

El AES es muy eficiente. En un procesador antiguo como el Pentium Pro, podía cifrar 11 megabytes por segundo.

En los procesadores modernos, como los Intel Core y AMD Ryzen, que tienen instrucciones especiales para AES, el rendimiento es mucho mayor. Pueden cifrar varios gigabytes por segundo. Esto significa que el AES es muy rápido para proteger grandes cantidades de información.

Galería de imágenes

Véase también

En inglés: Advanced Encryption Standard Facts for Kids

En inglés: Advanced Encryption Standard Facts for Kids