Análisis forense digital para niños

La ciencia forense digital es una rama de la ciencia forense donde expertos examinan dispositivos electrónicos para ayudar a resolver casos. Estos dispositivos pueden ser teléfonos móviles, computadoras, tabletas o cualquier otro aparato que guarde información digital. Los profesionales que realizan estas investigaciones se llaman "analistas forenses" o "investigadores forenses".

Una investigación forense digital se lleva a cabo cuando se cree que un dispositivo digital contiene información importante para un caso. El experto busca pruebas para determinar lo que sucedió. Su trabajo es crucial para entender si una persona es responsable o no de ciertas acciones.

Contenido

¿Qué es la Ciencia Forense Digital?

La ciencia forense digital es una parte de la ciencia forense que se encarga de recuperar, investigar, examinar y analizar información encontrada en dispositivos digitales. Esto es muy útil en casos que involucran delitos informáticos o cuando la información digital es clave. Al principio, se usaba el término "informática forense" solo para computadoras, pero ahora abarca la investigación de cualquier dispositivo que pueda guardar datos digitales.

Esta disciplina comenzó a crecer con la llegada de las computadoras personales a finales de los años 70 y principios de los 80. Durante los años 90, se desarrolló de forma un poco desordenada, y no fue hasta principios del siglo XXI que se establecieron reglas y guías más claras.

Aplicaciones de la Investigación Forense Digital

Las investigaciones forenses digitales tienen muchos usos. Principalmente, ayudan a confirmar o descartar una idea en casos penales o civiles.

- Los casos penales tratan sobre acciones que van en contra de las leyes, como robos o agresiones.

- Los casos civiles se ocupan de proteger los derechos y propiedades de las personas, a menudo en disputas familiares o entre empresas. En estos últimos, se usa una forma de análisis forense digital llamada "descubrimiento electrónico".

También se usan en el sector privado, por ejemplo, en investigaciones internas de empresas o cuando se quiere saber cómo alguien entró sin permiso a una red informática.

El trabajo técnico de una investigación se divide en varias áreas, según el tipo de dispositivo:

- Informática forense (para computadoras).

- Investigación forense de redes (para el tráfico de internet).

- Análisis de datos forenses (para información organizada).

- Investigación forense de dispositivos móviles (para teléfonos y tabletas).

El proceso típico incluye tomar el dispositivo, hacer una copia exacta de su información y luego analizarla. Al final, se prepara un informe con las pruebas encontradas.

Además de encontrar pruebas directas, la ciencia forense digital puede ayudar a:

- Relacionar pruebas con personas específicas.

- Confirmar o desmentir lo que alguien dice.

- Entender la intención detrás de una acción.

- Identificar el origen de documentos o archivos (por ejemplo, en casos de derechos de autor).

- Verificar la autenticidad de documentos.

Estas investigaciones son muy amplias y a menudo buscan reconstruir eventos complejos o líneas de tiempo.

Historia de la Ciencia Forense Digital

Antes de los años 70, los problemas relacionados con las computadoras se manejaban con las leyes que ya existían. La primera ley específica sobre delitos informáticos fue la Ley de Delitos Informáticos de Florida en 1978. Esta ley prohibía modificar o borrar datos sin permiso en un sistema informático. Con el tiempo, surgieron más tipos de delitos informáticos, y se crearon nuevas leyes para enfrentarlos.

Canadá fue el primer país en aprobar una ley sobre esto en 1983. Luego, Estados Unidos lo hizo con la Ley Federal de Abuso y Fraude Informático en 1986, Australia en 1989 y el Reino Unido en 1990.

Crecimiento del Campo en los Años 80 y 90

El aumento de los delitos informáticos en los años 80 y 90 hizo que las autoridades crearan grupos especiales para manejar las investigaciones técnicas. Por ejemplo, en 1984, el FBI de Estados Unidos formó un Equipo de Respuesta y Análisis Informático. Al año siguiente, la Policía Metropolitana Británica creó un departamento de delitos informáticos. Muchos de los primeros miembros de estos grupos eran aficionados a la informática y fueron clave en el desarrollo inicial de este campo.

Un ejemplo famoso de análisis forense digital fue la investigación de Cliff Stoll en 1986, quien persiguió a un hacker. Stoll usó técnicas de informática y redes forenses, aunque no era un examinador especializado. Muchas de las primeras investigaciones se hicieron de manera similar.

Durante los años 90, la demanda de estos nuevos recursos de investigación creció mucho. Esto llevó a la creación de grupos a nivel regional y local para ayudar con la carga de trabajo. Por ejemplo, en el Reino Unido, la Unidad Nacional contra Delitos de Alta Tecnología se creó en 2001 para coordinar las investigaciones de delitos informáticos en todo el país.

En este período, la ciencia forense digital se desarrolló a partir de las herramientas y métodos creados por estos aficionados, a diferencia de otras ciencias forenses que surgieron de la comunidad científica. El término "informática forense" se usó por primera vez en un estudio académico en 1992. Este rápido crecimiento hizo que faltaran reglas claras y capacitación estandarizada.

Desarrollo de Estándares en los Años 2000

A partir del año 2000, para mejorar la estandarización, varias organizaciones publicaron guías para la ciencia forense digital. En 2002, el Grupo de Trabajo Científico sobre Evidencia Digital (SWGDE) publicó "Mejores prácticas para la informática forense". En 2005, la ISO publicó una norma (ISO 17025) sobre los requisitos para los laboratorios de pruebas.

En 2004, entró en vigor un acuerdo internacional llamado Convenio sobre la Ciberdelincuencia. Su objetivo era unificar las leyes sobre delitos informáticos, las técnicas de investigación y la cooperación entre países. Este tratado ha sido firmado por 43 naciones, incluyendo Estados Unidos, Canadá, Japón y el Reino Unido.

También se puso atención en la capacitación. Empresas privadas empezaron a ofrecer programas de certificación, y la ciencia forense digital se incluyó en los centros de formación para investigadores especializados.

A finales de los 90, los dispositivos móviles se hicieron más comunes y se descubrió que contenían mucha información útil, incluso para casos no relacionados directamente con la informática. Sin embargo, el análisis forense de teléfonos se desarrolló más lentamente que el de computadoras, en parte por la forma particular en que funcionan estos dispositivos.

La atención también se ha dirigido a los problemas en internet, especialmente el riesgo de conflictos cibernéticos y acciones terroristas en línea.

El campo de la ciencia forense digital aún enfrenta desafíos. Por ejemplo, en 2009, un estudio señaló que la investigación se centraba mucho en los sistemas operativos Windows. En 2010, Simson Garfinkel identificó problemas futuros como el gran tamaño de los datos digitales, el uso común del cifrado, la variedad de sistemas operativos y formatos de archivos, y las limitaciones legales para los investigadores. También mencionó los desafíos de la capacitación continua y el alto costo de entrar en este campo.

Avances en Herramientas Forenses

En los años 80, había pocas herramientas especializadas para la ciencia forense digital. Los investigadores a menudo examinaban las computadoras directamente desde su sistema operativo, usando herramientas de administración. Esto tenía el riesgo de modificar los datos originales, lo que podía generar dudas sobre la validez de las pruebas. A principios de los 90, se crearon herramientas para solucionar este problema.

La necesidad de este tipo de software se reconoció en 1989 en el Centro Federal de Capacitación para el Cumplimiento de la Ley, lo que llevó a la creación de IMDUMP (por Michael White) y, en 1990, SafeBack (desarrollado por Sydex). En otros países, se crearon programas similares. Estas herramientas permitieron a los investigadores hacer una copia exacta de la información digital para trabajar con ella, dejando el original sin tocar para futuras verificaciones.

A finales de los 90, con la creciente demanda de pruebas digitales, se desarrollaron herramientas comerciales más avanzadas como EnCase y FTK. Estas permitían a los analistas examinar copias de la información sin necesidad de trabajar directamente en el dispositivo original. Más recientemente, ha surgido una tendencia hacia el análisis de la "memoria viva" (información temporal), lo que ha llevado a la creación de herramientas como WindowsSCOPE.

Lo mismo ha ocurrido con las herramientas para dispositivos móviles. Al principio, los investigadores accedían a los datos directamente en el dispositivo, pero pronto aparecieron herramientas especializadas como XRY o Radio Tactics Aceso.

El Proceso Forense Digital

Una investigación forense digital generalmente tiene 3 pasos principales:

- Adquisición: Obtener una copia de la información.

- Análisis: Estudiar la información.

- Informes: Presentar los resultados.

Idealmente, la adquisición implica copiar la información temporal de la computadora (RAM) y crear una copia exacta del disco duro, usando un dispositivo que evita que se modifique el original. Sin embargo, como los dispositivos de almacenamiento son cada vez más grandes y con el uso de la computación en la nube, se usa más la adquisición "en vivo", donde se copia solo la información importante en lugar de todo el dispositivo. Tanto la copia como el original se verifican con un código especial (como SHA-1 o MD5) para asegurar que la copia sea idéntica.

Durante la fase de análisis, el investigador recupera la información usando diferentes métodos y herramientas. En 2002, un artículo lo describió como "una búsqueda sistemática y profunda de pruebas relacionadas con el caso". En 2006, el investigador Brian Carrier sugirió un "procedimiento intuitivo" donde primero se identifican las pruebas obvias y luego se buscan más detalles para completar la información.

El análisis puede variar, pero los métodos comunes incluyen buscar palabras clave en los archivos (incluso en espacios no usados), recuperar archivos borrados y extraer información de registros (como cuentas de usuario o dispositivos USB conectados).

La información recuperada se analiza para reconstruir lo que pasó y llegar a conclusiones. Este trabajo a menudo puede ser realizado por personal menos especializado. Cuando la investigación termina, los resultados se presentan, generalmente en un informe escrito con lenguaje sencillo.

Usos de la Ciencia Forense Digital

La ciencia forense digital se usa tanto en casos legales como en investigaciones privadas. Tradicionalmente, se ha asociado con el derecho penal, donde se recopilan pruebas para apoyar o refutar una idea en los tribunales. Como en otras áreas forenses, esto suele ser parte de una investigación más grande que incluye varias disciplinas. A veces, la información recopilada se usa para obtener datos que ayuden a prevenir otros problemas, no solo para juicios. En estos casos, los estándares forenses pueden ser menos estrictos.

En casos civiles o de empresas, la ciencia forense digital es parte del proceso de "descubrimiento electrónico". Los procedimientos son similares a los de las investigaciones penales, pero con diferentes requisitos legales. Fuera de los tribunales, puede ser parte de investigaciones internas de empresas.

Un ejemplo común es cuando alguien entra sin permiso a una red informática. Se realiza un examen forense para entender la naturaleza y el alcance del ataque, tanto para limitar los daños como para intentar identificar al atacante. Antes, estos ataques se hacían por teléfono, pero ahora suelen ser a través de internet.

El objetivo principal de las investigaciones forenses digitales es encontrar pruebas claras de una actividad. Sin embargo, la gran cantidad de datos en los dispositivos digitales puede ayudar en otras áreas de la investigación:

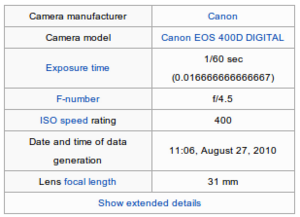

- La información oculta (metadatos) y otros registros pueden ayudar a relacionar acciones con una persona. Por ejemplo, documentos personales en una computadora pueden identificar a su dueño.

- La información que dan las personas involucradas se puede comparar con las pruebas digitales. Por ejemplo, en un caso, la coartada de una persona fue desmentida cuando los registros de su teléfono móvil mostraron que estaba en otro lugar.

- Además de encontrar pruebas de una acción, las investigaciones también pueden usarse para demostrar la intención. Por ejemplo, el historial de internet de una persona podría mostrar que buscó información sobre cómo hacer algo ilegal.

- Los archivos y sus metadatos pueden identificar el origen de un dato. Por ejemplo, versiones antiguas de Microsoft Word incluían un código que identificaba la computadora donde se creó un archivo. Es muy importante saber si un archivo se hizo en el dispositivo que se examina o si vino de otro lugar (como internet).

- La información oculta en los documentos digitales se puede modificar fácilmente (por ejemplo, cambiando la fecha del reloj de la computadora). La autenticación de documentos busca detectar si estos detalles han sido falsificados.

Desafíos de la Ciencia Forense Digital

Un desafío importante en una investigación forense es el uso del cifrado, que dificulta encontrar la información relevante. Las leyes que obligan a las personas a revelar claves de cifrado son nuevas y a veces generan debate. Sin embargo, cada vez hay más soluciones para encontrar contraseñas o evitar el cifrado, por ejemplo, en teléfonos inteligentes o computadoras, donde se puede acceder al contenido del dispositivo y luego intentar encontrar la contraseña.

Aspectos Legales de la Ciencia Forense Digital

El examen de la información digital está regulado por leyes nacionales e internacionales. En el caso de investigaciones civiles, las leyes pueden limitar lo que los analistas pueden hacer. A menudo hay restricciones para monitorear redes o leer comunicaciones personales. En las investigaciones penales, las leyes nacionales limitan la cantidad de información que se puede confiscar. Por ejemplo, en el Reino Unido, la confiscación de pruebas por parte de la policía se rige por la ley PACE. Al principio de este campo, la "International Organization on Computer Evidence" (IOCE) trabajó para establecer estándares internacionales para la confiscación de pruebas.

En el Reino Unido, las mismas leyes que cubren los delitos informáticos también pueden afectar a los investigadores forenses. La Ley de Uso Indebido de Computadoras de 1990 prohíbe el acceso no autorizado a material informático. Esto es una preocupación especial para los investigadores civiles, que tienen más limitaciones que la policía.

El derecho a la privacidad de una persona es un área de la ciencia forense digital que los tribunales aún están definiendo. La Ley de Privacidad de las Comunicaciones Electrónicas de EE. UU. limita la capacidad de la policía o los investigadores civiles para interceptar y acceder a las pruebas. La ley distingue entre comunicaciones guardadas (como correos electrónicos) y comunicaciones transmitidas (como llamadas por internet). Estas últimas, al considerarse una mayor invasión de la privacidad, son más difíciles de obtener con una orden judicial. Esta ley también afecta la capacidad de las empresas para investigar las computadoras y comunicaciones de sus empleados, un tema que aún se debate.

El artículo 5 del Convenio Europeo de Derechos Humanos establece limitaciones de privacidad similares y restringe el manejo y el intercambio de datos personales dentro y fuera de la Unión Europea. La capacidad de las autoridades del Reino Unido para realizar investigaciones forenses digitales está regulada por la Ley de Regulación de Poderes de Investigación.

La Prueba Digital en el Tribunal

Cuando se usa en un tribunal de justicia, la prueba digital sigue las mismas reglas legales que otros tipos de pruebas. En Estados Unidos, las Reglas Federales de Pruebas se usan para decidir si una prueba digital es aceptable. Las leyes del Reino Unido tienen guías similares, y muchos otros países tienen sus propias leyes. Las leyes federales de Estados Unidos limitan las confiscaciones a elementos que tienen un valor de prueba claro. Se reconoce que esto no siempre es posible saberlo con la información digital antes de un examen.

Las leyes sobre pruebas digitales se ocupan de dos puntos importantes:

- Integridad: Asegurar que al confiscar y copiar la información digital, esta no se modifique (ni el original ni la copia).

- Autenticidad: Poder confirmar que la información es verdadera; por ejemplo, que las copias de la información coinciden con la prueba original.

Como la información digital se puede modificar fácilmente, es muy importante documentar todo el proceso, desde el lugar del caso hasta el análisis y el tribunal. Esto ayuda a demostrar que la prueba es auténtica.

Algunos abogados han argumentado que, como la prueba digital se puede alterar, no es confiable. Sin embargo, los jueces en Estados Unidos están empezando a rechazar esta idea. En el caso US v. Bonallo, el tribunal decidió que "el hecho de que sea posible alterar los datos en una computadora es claramente insuficiente para establecer que no es confiable". En el Reino Unido, se siguen guías para documentar la autenticidad e integridad de las pruebas.

Los investigadores digitales, especialmente en casos penales, deben asegurarse de que sus conclusiones se basen en hechos y en su conocimiento experto. En EE. UU., por ejemplo, las Reglas Federales de Pruebas permiten que un experto calificado dé su opinión, siempre que se cumplan ciertos requisitos.

Cada área de la ciencia forense digital puede tener sus propias guías para las investigaciones y el manejo de pruebas. Por ejemplo, los teléfonos móviles a veces deben colocarse en una jaula de Faraday al ser confiscados para evitar que reciban más señales de radio. En el Reino Unido, el examen forense de computadoras en casos penales sigue las guías de la ACPO. También existen enfoques internacionales, como la "Guía de pruebas electrónicas" del Consejo de Europa, que ofrece un marco para las autoridades judiciales y policiales.

Herramientas de Investigación y su Validez

La validez de una prueba digital depende de las herramientas usadas para extraerla. En Estados Unidos, las herramientas forenses están sujetas al estándar Daubert, donde el juez debe asegurar que los procesos y el software usados son aceptables.

En 2003, Brian Carrier sugirió que las guías de Daubert requerían que el código de las herramientas forenses fuera público y revisado por otros expertos. Concluyó que "las herramientas de código abierto pueden cumplir de forma más clara y completa los requisitos de las guías que las herramientas de código cerrado".

En 2011, Josh Brunty afirmó que la validación científica de la tecnología y el software para un examen forense digital es fundamental. Dijo que "la ciencia forense digital se basa en principios de procesos repetibles y pruebas de calidad, por lo que saber cómo diseñar y mantener un buen proceso de validación es clave para que cualquier examinador forense digital defienda sus métodos en los tribunales".

Ramas de la Ciencia Forense Digital

La investigación forense digital no solo se limita a recuperar datos de computadoras. Hoy en día, los dispositivos digitales pequeños (como tabletas, teléfonos inteligentes, memorias USB) son muy usados y pueden contener información importante. Algunos de estos dispositivos tienen memoria temporal, mientras que otros tienen memoria permanente. Hay métodos para recuperar datos de la memoria temporal, pero se necesita más desarrollo para la memoria permanente. Dependiendo del tipo de dispositivo o información, la investigación forense digital se divide en varias ramas.

Informática Forense

El objetivo de la informática forense es explicar el estado actual de un objeto digital, como una computadora, un dispositivo de almacenamiento o un documento electrónico. Esta área generalmente cubre computadoras, sistemas integrados (dispositivos digitales con capacidad de cálculo básica y memoria) y memorias fijas (como memorias USB).

La informática forense puede manejar una gran variedad de información, desde registros (como el historial de internet) hasta los archivos reales en el disco. En 2007, los fiscales usaron una hoja de cálculo recuperada de la computadora de Joseph Edward Duncan para demostrar que había planeado sus acciones. El responsable del caso de Sharon Lopatka fue identificado en 2006 después de que se encontraran correos electrónicos suyos en su computadora.

Análisis Forense de Dispositivos Móviles

La ciencia forense de dispositivos móviles es una parte de la ciencia forense digital que se encarga de recuperar pruebas o datos digitales de un dispositivo móvil. Se diferencia de la informática forense porque un dispositivo móvil tiene un sistema de comunicación integrado (como GSM) y, por lo general, formas de almacenamiento propias. Las investigaciones suelen centrarse en datos sencillos, como registros de llamadas y mensajes (SMS/correo electrónico), en lugar de una recuperación profunda de datos borrados. Los datos de mensajes de texto de una investigación de dispositivos móviles ayudaron a demostrar la inocencia de Patrick Lumumba en un caso.

Los dispositivos móviles también son útiles para obtener información de ubicación, ya sea por GPS o por registros de la torre de telefonía, que rastrean los dispositivos cercanos. Esta información se usó para localizar a los secuestradores de Thomas Onofri en 2006.

Para realizar análisis forenses en dispositivos móviles, existen herramientas especializadas que permiten extraer, analizar y guardar datos. Algunas de las más conocidas son:

- Herramientas gratuitas:

* Autopsy Mobile Modules: Amplía las funciones de la plataforma Autopsy para analizar datos de móviles. * Cellebrite Reader: Permite ver y analizar informes de herramientas Cellebrite. * AFLogical: Una solución de código abierto para extraer datos básicos de dispositivos Android. * Oxygen Forensic Viewer: Para explorar informes creados con otras herramientas Oxygen. * ADB (Android Debug Bridge): Herramienta de línea de comandos para extraer datos de dispositivos Android.

- Herramientas de pago o suscripción:

* Cellebrite UFED: Una de las herramientas más usadas para extraer y analizar datos de móviles. * Magnet AXIOM: Permite un análisis completo de dispositivos móviles, con funciones avanzadas para recuperar datos borrados. * Oxygen Forensic Detective: Solución completa para extraer, analizar y reportar datos de dispositivos móviles. * XRY (MSAB): Herramienta confiable para recuperar datos a fondo de muchos dispositivos móviles. * BlackLight (BlackBag): Ofrece funciones avanzadas para analizar datos de móviles y dispositivos conectados.

Estas herramientas, junto con un método riguroso, son esenciales para asegurar que las pruebas digitales se guarden y analicen correctamente, lo que ayuda mucho en las investigaciones legales.

Análisis Forense de Redes

La ciencia forense de redes se encarga de monitorear y analizar el tráfico de redes informáticas, tanto locales como grandes (como Internet), para recopilar información, obtener pruebas o detectar intrusiones. El tráfico se suele interceptar a nivel de paquetes de datos y se guarda para un análisis posterior o se filtra en tiempo real. A diferencia de otras áreas de la ciencia forense digital, los datos de red suelen ser temporales y rara vez se graban, lo que hace que esta disciplina a menudo actúe después de un evento.

En 2000, el FBI atrajo a dos personas a Estados Unidos con una falsa entrevista de trabajo. Al monitorear el tráfico de red de sus computadoras, el FBI identificó contraseñas que les permitieron obtener pruebas directamente de computadoras ubicadas en Rusia.

Análisis de Datos Forenses

El análisis de datos forenses es una rama de la ciencia forense digital que examina datos organizados para descubrir y analizar patrones de actividades fraudulentas relacionadas con problemas financieros.

Análisis Forense de Imágenes Digitales

La criminalística de imágenes digitales (o análisis forense de imágenes) es una rama de la criminalística digital que se ocupa de examinar y verificar la autenticidad y el contenido de una imagen. Esto incluye desde fotografías antiguas retocadas hasta videos muy elaborados creados con inteligencia artificial. Esto tiene grandes implicaciones para muchos tipos de casos, para determinar la validez de la información presentada en juicios y para verificar imágenes e información que circulan en noticias y redes sociales.

Análisis Forense de Bases de Datos

La ciencia forense de bases de datos es una rama de la ciencia forense digital relacionada con el estudio forense de bases de datos y su información oculta (metadatos). Las investigaciones usan el contenido de las bases de datos, los archivos de registro y los datos en la RAM para crear una línea de tiempo o recuperar información importante.

Análisis Forense de IoT

La ciencia forense de IoT es una rama de la ciencia forense digital que busca identificar y extraer información digital de dispositivos que forman parte del Internet de las cosas, para usarla en investigaciones como posible fuente de pruebas.

Galería de imágenes

Véase también

En inglés: Digital forensics Facts for Kids

En inglés: Digital forensics Facts for Kids