Enigma (máquina) para niños

Enigma fue una máquina especial que se usaba para enviar mensajes secretos. Fue inventada por Arthur Scherbius y patentada en 1918. Se empezó a vender en 1923 para uso comercial. En 1926, la Armada alemana la adoptó para sus comunicaciones militares, y luego la usaron todas las fuerzas armadas de Alemania, especialmente durante la Segunda Guerra Mundial.

Los alemanes confiaban mucho en Enigma porque era fácil de usar y parecía muy segura. Creían que con más de 150 billones de combinaciones posibles, sus mensajes estarían a salvo.

Sin embargo, gracias al trabajo de los servicios de inteligencia de Polonia, que luego compartieron sus conocimientos con Francia y el Reino Unido, el sistema de cifrado de Enigma fue descubierto. Esto fue muy importante para el desarrollo de la Segunda Guerra Mundial y ayudó a los Aliados. También aprovecharon algunos errores que cometían los operadores alemanes al usar la máquina, lo que permitió interceptar información clave y capturar algunas máquinas.

Otras máquinas similares a Enigma fueron la Bombe británica y la SIGABA estadounidense.

Plantilla:Ficha de máquina

Contenido

¿Cómo funcionaba la máquina Enigma?

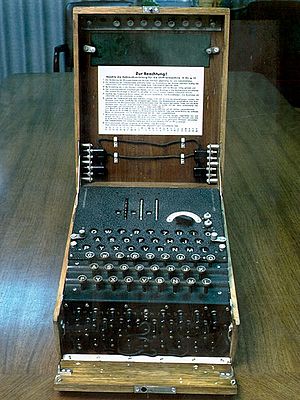

La máquina Enigma era un aparato electromecánico. Esto significa que usaba una combinación de partes mecánicas (como engranajes) y eléctricas (como cables y luces). Tenía un teclado parecido al de una máquina de escribir, un sistema de engranajes y un panel con luces que representaban las letras del alfabeto.

Partes principales de Enigma

La parte eléctrica de Enigma funcionaba con una batería que encendía una de las lámparas, cada una para una letra. En la parte de abajo de la imagen puedes ver el teclado, y las luces son los círculos de arriba.

El corazón de Enigma era mecánico y estaba formado por varios rotores conectados entre sí. Cada rotor era un disco redondo con 26 contactos eléctricos en cada lado, uno por cada letra. Los contactos de un lado estaban conectados de forma diferente a los del otro lado. Por ejemplo, el contacto 1 de un lado podía conectarse con el contacto 14 del otro. Cada uno de los cinco rotores que venían con la máquina Enigma tenía un cableado distinto. Los rotores militares alemanes tenían un cableado diferente a los modelos comerciales.

Dentro de la máquina, la mayoría de las versiones tenían tres ranuras para colocar los rotores. Cada rotor encajaba en su ranura, conectando sus contactos de salida con los contactos de entrada del siguiente rotor. El tercer rotor se conectaba a un reflector. Este reflector enviaba la corriente de vuelta a través de los mismos tres rotores, pero por un camino diferente. El reflector era una característica especial de Enigma que permitía usar la misma clave para cifrar y descifrar mensajes. En la parte superior de la imagen, puedes ver los tres rotores con sus bordes dentados, que permitían girarlos a mano para cambiar su posición.

El proceso de cifrado

Cuando se pulsaba una tecla, por ejemplo la 'A', la corriente eléctrica de la batería iba al primer rotor. La corriente pasaba por el cableado interno del primer rotor y salía por otro contacto, por ejemplo, el de la 'J'. Luego, la corriente pasaba por el segundo y tercer rotor, el reflector, y de nuevo por los tres rotores en el camino de vuelta. Al final, la corriente encendía una lámpara que mostraba una letra diferente a la 'A'. Así, el mensaje cifrado se obtenía sustituyendo las letras originales por las que mostraba la máquina.

Cada vez que se escribía una letra, la posición de los rotores cambiaba. Por eso, si escribías dos letras iguales, como 'AA', la máquina las cifraba como dos letras diferentes, por ejemplo 'QL'. En la mayoría de las versiones, el primer rotor avanzaba una posición con cada letra. Después de 26 letras (una vuelta completa del primer rotor), el segundo rotor avanzaba una posición. Cuando el segundo rotor completaba una vuelta, el tercer rotor avanzaba. El operador podía configurar cuántos pasos avanzaba cada rotor.

El cableado de cada rotor era diferente, así que la forma en que se sustituían las letras cambiaba según qué rotores se usaban, en qué orden se colocaban y cuál era su posición inicial. Esta información se llamaba "configuración inicial" y se distribuía a los usuarios en libros de códigos, al principio una vez al mes y luego más seguido.

La mayoría de las máquinas Enigma funcionaban de forma simétrica. Esto significa que el proceso para descifrar un mensaje era igual que para cifrarlo. Para obtener el mensaje original, solo había que introducir las letras del mensaje cifrado en la máquina, siempre y cuando la configuración inicial fuera la misma que se usó para cifrarlo.

¿Cómo se descifraban los códigos?

Los códigos, por supuesto, se pueden descifrar. Al principio de la Primera Guerra Mundial, los expertos en descifrado ya podían descubrir la mayoría de los códigos si se esforzaban lo suficiente. Muchas de estas técnicas se basaban en conseguir muchos mensajes cifrados con la misma clave. Con suficiente análisis, se podían encontrar patrones y deducir la clave.

Los analistas suelen buscar letras y combinaciones de letras que aparecen con frecuencia. Por ejemplo, en español, la 'E', 'A', 'O', 'L', 'S' son muy comunes. Una vez que se identifican algunas de estas, el mensaje se descifra parcialmente, revelando más información. El análisis de frecuencia simple funciona si una letra siempre se sustituye por la misma letra cifrada. Si no es así, es más difícil.

Durante mucho tiempo, los criptógrafos intentaron ocultar las frecuencias usando diferentes sustituciones para las letras comunes. Pero esto no podía ocultar completamente los patrones.

Una técnica para dificultar el análisis de frecuencia es usar una sustitución diferente para cada letra, no solo para las comunes. Esto era complicado y requería que ambas partes compartieran sus patrones de sustitución antes de enviar mensajes. A mediados del siglo XV, Alberti inventó una nueva técnica, el "cifrado polialfabético", que permitía crear muchos patrones de sustitución de forma sencilla. Las dos partes solo necesitaban intercambiar una pequeña cantidad de información (la clave) y seguir una técnica simple para generar muchos alfabetos de sustitución. La idea era simple y efectiva, pero resultó ser más difícil de lo que parecía.

Costó cientos de años encontrar métodos fiables para descifrar los cifrados polialfabéticos. Las nuevas técnicas se basaron en la estadística para descubrir información sobre la clave usada. Buscaban la repetición de patrones en el texto cifrado, lo que daba pistas sobre la longitud de la clave. Una vez que se sabía esto, el mensaje se convertía en una serie de mensajes, cada uno con la longitud de la clave, a los que se podía aplicar el análisis de frecuencia normal.

El uso de múltiples rotores en Enigma ofrecía una forma sencilla de determinar qué alfabeto de sustitución usar. En este sentido, era similar al cifrado polialfabético. Sin embargo, a diferencia de la mayoría de los sistemas polialfabéticos, Enigma no tenía una longitud de clave obvia. Los rotores generaban una nueva sustitución alfabética con cada pulsación, y toda la secuencia de alfabetos podía cambiarse girando los rotores o cambiando su orden. Enigma tenía un repertorio de 26x26x26 = 17.576 alfabetos de sustitución para cualquier combinación y orden de rotores. Además, las máquinas Enigma militares añadían un "stecker" (tablero de interconexión) que cambiaba varias asignaciones de clave.

El método de cifrado de Enigma

Si la configuración de Enigma estuviera disponible, un experto podría simplemente usar una máquina Enigma con la misma configuración y descifrar el mensaje. Para evitar esto, los alemanes crearon un sistema inteligente.

Al principio de cada mes, los operadores de Enigma recibían un libro con las configuraciones iniciales de la máquina para cada día. Por ejemplo, para un día específico, las configuraciones podrían ser: rotor 1 en la ranura 7, rotor 2 en la 4 y rotor 3 en la 6. Luego, se giraban para que la ranura 1 estuviera en la letra X, la 2 en la J y la 3 en la A. Como los rotores podían cambiarse de lugar, con tres rotores en tres ranuras había 3x2x1 = 6 combinaciones posibles, lo que daba un total de 105.456 alfabetos posibles.

Después, el operador elegía otras configuraciones para los rotores, que definían solo las posiciones o "giros" de los rotores. Un operador podía elegir 'ABC', y esta sería la configuración del mensaje para esa sesión. Luego, escribían la configuración del mensaje en la máquina, que aún estaba con la configuración inicial. Los alemanes, creyendo que esto aumentaba la seguridad, la escribían dos veces. Pero esto se convirtió en uno de los puntos débiles que ayudó a "romper" el secreto de Enigma. Los resultados se cifraban, por ejemplo, 'ABCABC' se convertía en 'XHTLOA'. El operador giraba los rotores a la configuración del mensaje ('ABC') y luego escribía el resto del mensaje para enviarlo por radio.

En el lado del receptor, el proceso se invertía. El operador ponía la máquina en la configuración inicial e introducía las primeras seis letras del mensaje. Al hacerlo, vería 'ABCABC' en la máquina. Luego, giraba los rotores a 'ABC' e introducía el resto del mensaje cifrado, descifrándolo.

Este sistema era muy bueno porque el descifrado se basa en el análisis de frecuencias. Aunque se enviaran muchos mensajes cada día con seis letras de la configuración inicial, se asumía que esas letras eran aleatorias. Aunque un ataque al cifrado en sí era posible, cada mensaje usaba un cifrado diferente, lo que hacía que el análisis de frecuencia fuera inútil en la práctica.

Enigma era muy segura, tanto que los alemanes confiaban mucho en ella. El tráfico cifrado con Enigma incluía desde mensajes importantes sobre tácticas y planes, hasta cosas sencillas como informes del tiempo o felicitaciones de cumpleaños.

Ejemplo de un mensaje cifrado

Aquí tienes un ejemplo de un mensaje real enviado el 7 de julio de 1941 por la División SS-Totenkopf durante la campaña contra Rusia. Este mensaje fue descifrado por Geoff Sullivan y Frode Weierud, del Crypto Simulation Group (CSG).

|

1840 - 2TLE 1TL 179 - WXC KCH RFUGZ EDPUD NRGYS ZRCXN UYTPO MRMBO FKTBZ REZKM LXLVE FGUEY SIOZV EQMIK UBPMM YLKLT TDEIS MDICA GYKUA CTCDO MOHWX MUUIA UBSTS LRNBZ SZWNR FXWFY SSXJZ VIJHI DISHP RKLKA YUPAD TXQSP INQMA TLPIF SVKDA SCTAC DPBOP VHJK |

|

2TL 155 - CRS YPJ FNJAU SFBWD NJUSE GQOBH KRTAR EEZMW KPPRB XOHDR OEQGB BGTQV PGVKB VVGBI MHUSZ YDAJQ IROAX SSSNR EHYGG RPISE ZBOVM QIEMM ZCYSG QDGRE RVBIL EKXYQ IRGIR QNRDN VRXCY YTNJR SBDPJ BFFKY QWFUS |

El mensaje fue cifrado con un modelo de tres rotores y el reflector B. Para descifrarlo, primero hay que configurar la máquina con la información diaria de los libros de códigos alemanes para ese mes. Para el 7 de julio de 1941, era:

|

Tag Walzenlage Ringstellung ---- Steckerverbindungen ---- 7 II IV V 02 21 12 AV BS CG DL FU HZ IN KM OW RX |

El operador debía poner esta configuración antes de enviar o recibir el primer mensaje del día. Tomaría los rotores (Walzenlage) 2, 4 y 5 (en ese orden), y movería el anillo de cada rotor a las posiciones 2, 21 y 12 respectivamente (Ringstellung). Luego, los insertaría en la máquina. También debía conectar los cables en la parte baja de la máquina según las Steckerverbindungen, uniendo A con V, B con S, C con G, etc. Esta configuración se mantenía para todos los mensajes del día.

El mensaje original se envió en dos partes (el tamaño máximo por mensaje era de 250 letras). Cada mensaje tenía un encabezado sin cifrar, que podía incluir números:

|

1840 - 2TLE 1TL 179 - WXC KCH |

|

2TL 155 - CRS YPJ |

El encabezado indicaba la hora (1840 = 18:40), cuántas partes tenía el mensaje (TLE, de Teile) y qué parte era (TL, de Teil), el tamaño del texto cifrado y dos grupos de tres letras aleatorias. El primer grupo era la configuración inicial y el segundo la clave cifrada del mensaje. El operador movía los tres rotores a la letra indicada por el primer grupo (WXC) y tecleaba el otro grupo, la clave cifrada (KCH), que le daba la clave sin cifrar (en este caso, BLA). Luego, ponía los tres rotores en las posiciones BLA y tecleaba el resto del mensaje cifrado.

|

AUFKL XABTE ILUNG XVONX KURTI NOWAX KURTI NOWAX NORDW ESTLX SEBEZ XSEBE ZXUAF FLIEG ERSTR ASZER IQTUN GXDUB ROWKI XDUBR OWKIX OPOTS CHKAX OPOTS CHKAX UMXEI NSAQT DREIN ULLXU HRANG ETRET ENXAN GRIFF XINFX RGTX |

Haciendo el mismo proceso con la otra parte del mensaje, el resultado es:

|

DREIG EHTLA NGSAM ABERS IQERV ORWAE RTSXE INSSI EBENN ULLSE QSXUH RXROE MXEIN SXINF RGTXD REIXA UFFLI EGERS TRASZ EMITA NFANG XEINS SEQSX KMXKM XOSTW XKAME NECXK AMENE CXDIV XKDRX |

Uniendo los mensajes, usando las 'X' como espacios y algunas abreviaturas, el texto descifrado es:

|

AUFKL[AERUNGS-]ABTEILUNG VON KURTINOWA KURTINOWA NORDWESTL[ICH] SEBEZ SEBEZ AUF FLIEGERSTRASZE RIQTUNG DUBROWKI DUBROWKI OPOTSCHKA OPOTSCHKA UM EINS AQT DREI NULL UHR ANGETRETEN ANGRIFF INF RGT DREI GEHT LANGSAM ABER SIQER VORWAERTS EINS SIEBEN NULL SEQS UHR ROEM[ISCH] EINS INF RGT DREI AUF FLIEGERSTRASZE MIT ANFANG EINS SEQS KM KM OSTW[AERTS] KAMENEC KAMENEC DIV KDR |

Los nombres propios se repetían dos veces (como KURTINOWA), y algunas combinaciones de letras se sustituían (por ejemplo, CH por Q en SIQER, que significa sicher). Los números debían escribirse con letras. El texto traducido sería:

|

Unidad de reconocimiento de Kurtinowa, noroeste de Sebez en el corredor de vuelo en dirección a Dubrowki, Opotschka. Empezó a moverse a las 18:30. Ataque. Regimiento de infantería 3 avanza despacio pero seguro. Hora 17:06, I (número romano) Regimiento de infantería 3 en el corredor de vuelo comenzando a 16 km hacia el este de Kamenec. Comandante de la división. |

Enigma en la Guerra Civil Española

Durante la guerra civil española, el bando sublevado usó al menos veinte máquinas Enigma. Esto permitió al general Franco comunicarse de forma secreta y constante con sus generales. Las primeras diez máquinas fueron vendidas por los nazis en noviembre de 1936. No eran el modelo más avanzado, ya que a los alemanes les preocupaba que cayeran en manos de los soviéticos o de los servicios secretos británicos.

El comandante Antonio Sarmiento, jefe de la Oficina de Escuchas y Descifrado, fue el encargado de enseñar a los militares a usarla. En un informe de 1936, afirmó que la máquina ofrecía una seguridad increíble, con más de un billón de combinaciones posibles. A principios de 1937, se compraron diez máquinas más del mismo modelo. Hoy, una de estas máquinas se encuentra en el Museo Histórico Militar de Sevilla.

La presencia de estas máquinas obligó al gobierno de la República a buscar formas de descifrar sus mensajes. Siete criptógrafos españoles, que estaban exiliados en Francia, trabajaron junto a franceses y polacos para descifrar los mensajes de Enigma. Su trabajo se mostró en el documental Equipo D: los códigos olvidados.

Enigma en la Segunda Guerra Mundial

El esfuerzo para descifrar los códigos alemanes comenzó en 1939. Los polacos interceptaron una máquina Enigma que fue enviada por error sin protección. No era una versión militar, pero dio una pista de que los alemanes podrían usar una máquina de este tipo en el futuro. Cuando el ejército alemán empezó a usar Enigmas modificadas años después, los polacos intentaron "romper el sistema" buscando el cableado de los rotores y encontrando una manera de recuperar las configuraciones usadas para cada mensaje.

El trabajo de Marian Rejewski

A finales de 1932, el matemático polaco Marian Rejewski logró un gran avance en el descifrado. Usando matemáticas y estadística, encontró una manera de descifrar el código. Sin embargo, como no tenían acceso a las máquinas ni a su cableado, los investigadores polacos no pudieron descifrar los mensajes hasta que recibieron datos de configuración del servicio de inteligencia francés. Con esta nueva información, los polacos pudieron construir una réplica de Enigma y así descifrar los mensajes alemanes.

Por ejemplo, si un operador elegía 'QRS' como configuración para el mensaje, ponía la máquina con la configuración inicial del día y luego escribía 'QRSQRS'. Esto se convertía en algo como 'JXDRFT'. Rejewski notó que el disco se había movido tres posiciones entre los dos grupos de 'QRS'. Sabían que 'J' y 'R' eran originalmente la misma letra, y lo mismo para 'XF' y 'DT'. No necesitaban saber qué letras eran, porque aunque había muchas configuraciones de rotores, solo un pequeño número de rotores tendrían una letra que pasara de 'J' a 'R', de 'X' a 'F' y de 'D' a 'T'. Rejewski llamó a estos patrones "cadenas".

Encontrar las cadenas correctas entre las 10.545 combinaciones era una tarea enorme. Los polacos, especialmente los colegas de Rejewski, Jerzy Rozycki y Henryk Zygalski, desarrollaron varios métodos para ayudar. Una técnica usaba tiras en blanco para cada rotor que mostraban qué letras podían encadenarse. Los usuarios superponían las tiras buscando las selecciones donde las tres letras estaban claras. Los británicos también desarrollaron una técnica similar cuando lograron descifrar la Enigma comercial.

Para ayudar con las miles de posibilidades, los polacos construyeron máquinas que consistían en "enigmas en paralelo", a las que llamaron bomba kryptologiczna (bomba criptológica). El nombre podría venir de un postre helado o del sonido que hacían las máquinas. Los franceses la llamaron bombe y los angloparlantes bomb. Se cargaban posibles combinaciones de discos en la máquina y se probaba un mensaje en cada configuración. Así, las posibilidades se reducían a cientos, un número razonable para descifrar a mano.

Los polacos pudieron determinar el cableado de los rotores usados por el ejército alemán y descifrar gran parte de su tráfico en los años 30, hasta el inicio de la Segunda Guerra Mundial. Recibieron ayuda secreta de los franceses, que tenían un agente en Berlín con acceso a las claves programadas para Enigma y manuales. Sin embargo, los descubrimientos de Rejewski no dependieron de esa información.

En 1939, los alemanes añadieron dos rotores más a la máquina. Los polacos, conscientes de la inminente invasión alemana y sin recursos para adaptar sus técnicas, decidieron compartir sus investigaciones con los aliados franceses y británicos en una reunión secreta el 26 y 27 de julio de 1939, cerca de Varsovia.

Antes, solo usaban tres rotores y los movían de ranura en ranura. Ahora, introdujeron dos rotores adicionales, usando tres de cinco rotores en cualquier momento. Los operadores también dejaron de enviar dos veces las tres letras de la configuración individual al principio de cada mensaje, lo que eliminó el método de ataque original.

Toda esta información se envió a Francia en valija diplomática, y la parte británica fue a Bletchley Park. Hasta entonces, el tráfico militar alemán de Enigma había sido imposible de descifrar para británicos y franceses.

Casi todo el personal de criptografía polaco dejó Polonia durante la invasión alemana y la mayoría terminó en Francia, trabajando con criptógrafos franceses. Algunos fueron capturados, pero no revelaron nada sobre el trabajo de Enigma. La labor continuó en Francia, en la "Estación PC Bruno", hasta la caída del país. Algunos miembros del equipo franco-polaco escaparon a Inglaterra, pero no participaron en el esfuerzo británico contra las redes de Enigma. Rejewski se sorprendió al saber, poco antes de morir, del trabajo en Bletchley Park, que él había iniciado en Polonia en 1932, y de su importancia en la guerra.

El proyecto Ultra

Con la gran ayuda polaca, los británicos comenzaron a trabajar en el tráfico alemán de Enigma. A principios de 1939, el servicio secreto británico instaló su escuela gubernamental de códigos y cifrado (GC&CS) en Bletchley Park, a 80 kilómetros al norte de Londres, para descifrar los mensajes enemigos. También crearon una red de interceptación para capturar el tráfico cifrado. Había una gran organización que controlaba la distribución de la información descifrada, que era muy secreta. Se establecieron reglas estrictas para limitar el número de personas que sabían sobre la existencia de Ultra, para asegurar que ninguna acción alertara a las potencias del Eje de que los Aliados tenían este conocimiento. Al inicio de la guerra, el resultado de Bletchley Park se llamó 'Boniface' para hacer creer que la fuente era un agente secreto. El secretismo era tal que los informes de 'Boniface' se llevaban directamente a Winston Churchill en una caja cerrada con llave, cuya llave tenía él personalmente. La información así producida se llamó "Ultra".

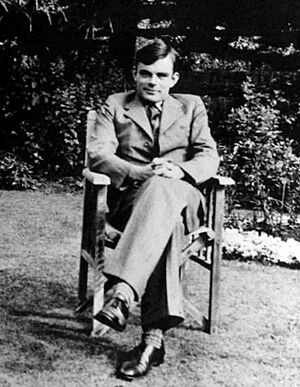

En Bletchley Park, matemáticos y criptógrafos británicos, entre ellos Alan Turing, jugadores de ajedrez y crucigramas, se enfrentaron a los problemas de las muchas variaciones alemanas de Enigma y encontraron formas de descifrar muchas de ellas. Los ataques británicos a Enigma eran similares a los métodos polacos originales, pero se basaban en diseños diferentes. Primero, el ejército alemán había cambiado sus prácticas (más rotores, diferentes configuraciones), así que las técnicas polacas sin modificar dejaron de ser efectivas. Segundo, la marina alemana tenía prácticas más seguras, y nadie había descifrado su tráfico.

Un nuevo ataque se basó en el hecho de que el reflector de Enigma garantizaba que ninguna letra podía cifrarse como ella misma; una 'A' nunca podía volver a ser una 'A'. Otra técnica asumía que varias expresiones comunes en alemán, como "Heil Hitler" o "por favor responde", aparecerían frecuentemente en el texto sin cifrar. Estas suposiciones exitosas sobre el texto original se conocían en Bletchley como cribas. Con un fragmento probable del texto original y el conocimiento de que ninguna letra podía cifrarse como ella misma, a menudo se podía identificar un fragmento del texto cifrado correspondiente. Esto daba una pista sobre la configuración del mensaje, de la misma manera que los polacos antes de la guerra.

Los propios operadores alemanes ayudaron mucho a los descifradores en varias ocasiones. En un caso, se le pidió a un operador que enviara un mensaje de prueba, y simplemente tecleó la letra 'T' repetidamente. Un analista británico recibió un mensaje largo sin una sola 'T' y comprendió inmediatamente lo que había pasado. En otros casos, los operadores de Enigma usaban constantemente las mismas configuraciones para cifrar un mensaje, a menudo sus propias iniciales o las de sus novias. Los analistas buscaban estos mensajes en el mar de tráfico interceptado cada día, lo que permitía a Bletchley usar las técnicas polacas originales para encontrar las configuraciones iniciales del día. Otros operadores alemanes usaban el mismo formato para los informes diarios, la mayoría para los informes del tiempo, de modo que la misma "criba" podía usarse todos los días.

En el verano de 1940, los descifradores británicos, que ya descifraban con éxito los códigos de la Luftwaffe, pudieron dar a Churchill información sobre la entrega secreta de mapas de Inglaterra e Irlanda a las fuerzas de invasión de la Operación León Marino.

Desde sus inicios, la versión de Enigma usada por la marina tenía una variedad más amplia de rotores que las versiones de la fuerza aérea o del ejército, así como varios métodos operativos que la hacían más segura. Prácticamente no había indicios de las configuraciones iniciales de las máquinas, y había pocos textos claros para usarlas. Se tuvieron que usar métodos diferentes y mucho más difíciles para descifrar el tráfico entre las Enigma de la marina.

El 7 de mayo de 1941, la Real Armada capturó un barco meteorológico alemán con equipos y códigos de cifrado. Dos días después, el U-110 fue capturado, también con una máquina Enigma, un libro de códigos, un manual de operaciones y otra información que permitió que el tráfico de mensajes codificados de submarinos se mantuviera descifrado hasta finales de junio. Aunque en este momento, tanto británicos como estadounidenses ya tenían máquinas Enigma y podían descifrar el código alemán gracias al equipo de Alan Turing, esta captura facilitó el trabajo futuro de los criptógrafos aliados.

Después de la guerra: la revelación pública

El hecho de que el cifrado de Enigma había sido descifrado durante la guerra se mantuvo en secreto hasta finales de los años 60. Las importantes contribuciones de muchas personas al esfuerzo de guerra no se hicieron públicas, y no pudieron compartir su parte de la gloria, a pesar de que su participación fue probablemente una de las razones principales por las que los Aliados ganaron la guerra tan rápidamente. Finalmente, la historia salió a la luz.

Después de la guerra, los británicos y estadounidenses vendieron las máquinas Enigma sobrantes a muchos países de todo el mundo, que seguían creyendo en su seguridad. Su información no era tan segura como pensaban, lo que, por supuesto, fue la razón por la que británicos y estadounidenses pusieron las máquinas a su disposición.

En 1967, David Kahn publicó su libro The Codebreakers, que describe la captura de la máquina Enigma Naval del U-505 en 1945. Comentó que en ese momento ya se podían leer los mensajes, necesitando para ello máquinas que llenaban varios edificios. Hacia 1970, los nuevos cifrados basados en ordenadores se hicieron populares a medida que el mundo pasaba a las comunicaciones computarizadas, y la utilidad de Enigma (y de las máquinas de cifrado de rotores en general) disminuyó rápidamente. En ese momento se decidió revelar el secreto y comenzaron a aparecer informes oficiales sobre las operaciones de Bletchley Park en 1974.

En febrero de 2006, gracias a un programa de traducción de este tipo de mensajes llamado "Proyecto-M4", se logró descifrar uno de los últimos mensajes que quedaban por descifrar, incluso después de la rendición alemana.

Con la ayuda de ordenadores personales, se pudo descifrar el contenido enviado por un submarino desde el Atlántico, y cuya traducción decía: "Señal de radio 1132/19. Contenido: Forzados a sumergirnos durante ataque, cargas de profundidad. Última localización enemiga: 8:30h, cuadrícula AJ 9863, 220 grados, 8 millas náuticas. [Estoy] siguiendo [al enemigo]. [El barómetro] cae 14 milibares. NNO 4, visibilidad 10".

Simuladores de Enigma

| Nombre | Plataforma | Tipos | Uhr | UKW-D |

|---|---|---|---|---|

| Web Encryptor - The Online Encrypter | React App (por Facebook) | Enigma I, M3 (Army/Navy), M4 (Army/Navy), Railway, Tirpitz, Zahlwerk (Default/G-260/G-312), Swiss-K (Air Force/Commercial) | ||

| Franklin Heath Enigma Simulator | Android | K Railway, Kriegsmarine M3,M4 | ||

| EnigmAndroid | Android | Wehrmacht I, Kriegsmarine M3, M4, Abwehr G31, G312, G260, D, K, Swiss-K, KD, R, T | ||

| Andy Carlson Enigma Applet (Standalone Version) | Java | Kriegsmarine M3, M4 | ||

| Minarke (Minarke Is Not A Real Kriegsmarine Enigma) | C/Posix/CLI (MacOS, Linux, UNIX, etc.) | Wehrmacht, Kriegsmarine, M3, M4 | ||

| Russell Schwager Enigma Simulator | Java | Kriegsmarine M3 | ||

| PA3DBJ G-312 Enigma Simulator | Javascript | G312 Abwehr | ||

| Terry Long Enigma Simulator | MacOS | Kriegsmarine M3 | ||

| Paul Reuvers Enigma Simulator for RISC OS | RISC OS | Kriegsmarine M3, M4, G-312 Abwehr | ||

| Dirk Rijmenants Enigma Simulator v7.0 | Windows | Wehrmacht, Kriegsmarine M3, M4 | ||

| Frode Weierud Enigma Simulators | Windows | Abwehr, Kriegsmarine M3, M4, Railway | ||

| Alexander Pukall Enigma Simulator | Windows | Wehrmacht, Luftwaffe | ||

| CrypTool 2 — Enigma component and cryptanalysis | Windows | A/B/D (commercial), Abwehr, Reichsbahn, Swiss-K, Enigma M3, Enigma M4 |

Galería de imágenes

-

Máquina Enigma en el Museo Nacional de la Ciencia y la Tecnología Leonardo da Vinci, Milán

Véase también

En inglés: Enigma (machine) Facts for Kids

En inglés: Enigma (machine) Facts for Kids

- Código Lorenz

- Magic (criptografía)

- The Imitation Game

- Enigma (película)

- Dispositivo Clave 41