Ataque de denegación de servicio para niños

En el mundo de la seguridad informática, un ataque de denegación de servicio o DoS (por sus siglas en inglés, denial of service') es un tipo de ataque que busca que un servicio o recurso en una computadora o red deje de funcionar para sus usuarios normales. Imagina que un sitio web muy popular de repente se vuelve lento o no carga. Eso podría ser un ataque DoS.

Estos ataques suelen ocurrir porque se envía muchísima información a un servidor, más de la que puede manejar. Esto puede hacer que la conexión a internet de la víctima se sature o que los recursos de su computadora se agoten. Los ataques pueden variar mucho, desde enviar millones de solicitudes a un servidor hasta inundarlo con datos incorrectos.

Un ejemplo famoso ocurrió el 27 de marzo de 2013. Un ataque entre empresas llenó la red con una enorme cantidad de información, lo que hizo que internet se ralentizara en general. Incluso afectó a puntos importantes como el nodo central de Londres.

Los ataques DoS funcionan saturando los puntos de entrada de un servidor con muchos flujos de información. Esto hace que el servidor se sobrecargue y no pueda seguir ofreciendo su servicio. Por eso se llama "denegación", porque el servidor no puede atender tantas solicitudes. Esta técnica es usada por los crackers o piratas informáticos para dejar fuera de servicio a los servidores que eligen. Este problema ha crecido porque es más fácil crear estos ataques y hay más computadoras mal configuradas o con fallos de seguridad que pueden ser usadas para ellos.

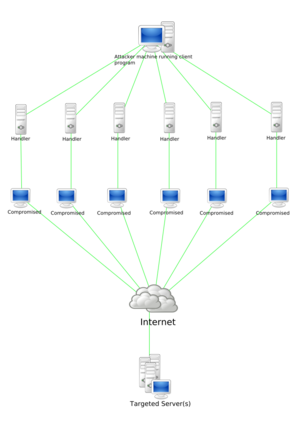

Una versión más grande y potente del ataque DoS es el ataque de denegación de servicio distribuido o DDoS (por sus siglas en inglés, Distributed Denial of Service'). Este ataque se realiza enviando una gran cantidad de información desde muchos puntos diferentes hacia un mismo destino. La forma más común de hacer un DDoS es usando una red de bots. Esta técnica es uno de los ciberataques más comunes y efectivos por su sencillez.

A veces, esta herramienta se usa de forma positiva. Los administradores de redes la emplean para probar cuánta información puede manejar un servidor sin fallar. Así, pueden saber la capacidad real de cada máquina.

Contenido

Historia de los ataques de denegación de servicio

Los ataques de denegación de servicio no son algo nuevo. Han existido desde hace tiempo, evolucionando con la tecnología.

Primeros ataques notables

Uno de los primeros ataques maliciosos fue realizado por un joven conocido como MafiaBoy. Él llevó a cabo un ataque DDoS que afectó a la universidad de Minnesota usando 114 computadoras infectadas con un programa malicioso llamado Trin00.

Sin embargo, el primer ataque DoS registrado fue contra Panix, uno de los proveedores de servicios de internet más antiguos del mundo. El 6 de septiembre de 1996, Panix sufrió un ataque de inundación SYN que dejó sus servicios inactivos por varios días. Esto obligó a las empresas de hardware de red, como Cisco, a buscar formas de defenderse.

Ataques con gran impacto

Los ataques DDoS han crecido en tamaño y potencia a lo largo de los años.

- El 1 de marzo de 2018, GitHub fue atacado con un volumen de 1.35 terabits por segundo.

- Cuatro días después, el 5 de marzo de 2018, Arbor Networks fue víctima de un ataque de 1.7 terabits por segundo.

- En febrero de 2020, Amazon Web Services sufrió un ataque de 2.3 terabits por segundo.

- El récord lo tiene Google Cloud, con un ataque de 2.54 terabits por segundo que ocurrió en septiembre de 2017.

Ataque a Telegram en Hong Kong

En junio de 2019, durante un período de grandes reuniones públicas en Hong Kong, la aplicación de mensajería Telegram fue blanco de un ataque DDoS. El objetivo era evitar que las personas la usaran para comunicarse. Los fundadores de Telegram indicaron que el ataque parecía ser de "tamaño estatal" debido a que las direcciones IP de origen provenían de China.

Ataque DDoS a Wikipedia

El 6 y 7 de septiembre de 2019, Wikipedia sufrió un ataque DDoS en Alemania y algunas partes de Europa, lo que la dejó inaccesible. Los usuarios de redes sociales, mientras esperaban que los servidores de Wikipedia volvieran a funcionar, crearon el "hashtag" #WikipediaDown en Twitter para llamar la atención.

Ataques a Andorra Telecom

El 21 de enero de 2022, Andorra Telecom, el único proveedor de internet de Andorra, sufrió un ataque DDoS por la noche. Esto ocurrió mientras varios streamers estaban transmitiendo y participando en un evento de Minecraft. Debido a esto, el evento fue suspendido. Hubo un segundo ataque el 22 de enero, lo que llevó a que algunos creadores de contenido fueran descalificados. El 24 de enero, Andorra Telecom sufrió un tercer ataque. Se cree que estos ataques buscaban perjudicar a los creadores de contenido que viven en Andorra. Al ser el único proveedor, todos sus usuarios se quedaron sin internet, incluyendo a los youtubers y streamers que estaban transmitiendo.

¿Cómo saber si hay un ataque de denegación de servicio?

El Equipo de preparación para emergencias informáticas de los Estados Unidos (US-CERT) ha identificado algunas señales que pueden indicar un ataque de denegación de servicio:

- La red está inusualmente lenta, especialmente al navegar por internet o abrir archivos.

- Lentitud o imposibilidad de acceder a alguna página web.

Técnicas de ataque comunes

Un ataque de denegación de servicio impide que los usuarios legítimos usen un servicio de red. Hay muchas formas de hacerlo, pero todas usan los protocolos TCP/IP para lograr su objetivo.

Un ataque DoS puede realizarse de varias maneras, pero básicamente buscan:

- Consumir recursos de la computadora, como el ancho de banda, el espacio en disco o el tiempo del procesador.

- Cambiar la información de configuración, como las rutas de red.

- Alterar la información de estado, como interrumpir las conexiones TCP.

- Interrumpir componentes físicos de la red.

- Bloquear la comunicación entre los usuarios y el servicio afectado.

Inundación SYN (SYN Flood)

¿Cómo funciona TCP/IP?

Cuando una computadora se comunica con otra usando TCP/IP, envía datos junto con su solicitud. Estos datos forman la "cabecera" de la solicitud. Dentro de la cabecera hay unas señales llamadas Flags (banderas). Estas banderas permiten iniciar una conexión, cerrarla, indicar que una solicitud es urgente o reiniciar una conexión. Las banderas se incluyen tanto en la solicitud (del cliente) como en la respuesta (del servidor).

Para entenderlo mejor, veamos cómo es una conexión normal con TCP/IP: 1) Para establecer una conexión: El cliente envía una bandera SYN. Si el servidor acepta, responde con un SYN/ACK. Luego, el cliente responde con una bandera ACK. * Cliente --------SYN-----> Servidor * Cliente <-----SYN/ACK---- Servidor * Cliente --------ACK-----> Servidor

2) Para reiniciar una conexión: Si hay un error o se pierden paquetes, se envían banderas RST. * Cliente -------Reset-----> Servidor * Cliente <----Reset/ACK---- Servidor * Cliente --------ACK------> Servidor

La inundación SYN envía muchos paquetes TCP/SYN (muchas solicitudes con banderas SYN en la cabecera), a menudo con la dirección de origen falsa. Cada paquete recibido es tratado por el servidor como una solicitud de conexión. El servidor intenta establecer la conexión respondiendo con un paquete TCP/SYN-ACK y esperando la respuesta TCP/ACK. Sin embargo, como la dirección de origen es falsa o la IP real no pidió la conexión, la respuesta nunca llega.

Estos intentos de conexión consumen los recursos del servidor y llenan el número máximo de conexiones que puede manejar. Esto reduce la capacidad del servidor para responder a solicitudes de conexión legítimas.

SYN cookies es un mecanismo que ayuda a proteger contra la inundación SYN, evitando que el servidor reserve recursos para una conexión que no se completará.

Inundación ICMP (ICMP Flood)

Esta técnica DoS busca agotar el ancho de banda de la víctima. Consiste en enviar continuamente muchos paquetes ICMP Echo request (ping) de gran tamaño a la víctima. La víctima debe responder con paquetes ICMP Echo reply, lo que sobrecarga tanto su red como su sistema.

Si el atacante tiene mucha más capacidad que la víctima, la víctima no podrá manejar todo el tráfico generado.

SMURF

El ataque Smurf es una variante de la inundación ICMP que amplifica mucho sus efectos. En un ataque Smurf, hay tres partes: el atacante, el intermediario y la víctima. El atacante envía paquetes ICMP "echo request" (ping) a una dirección IP de difusión (broadcast), pero usa la dirección IP de la víctima como origen (falsificando la IP). Se espera que las computadoras conectadas a esa red respondan a la petición, enviando "Echo reply" a la máquina de la víctima.

El efecto se amplifica porque la cantidad de respuestas obtenidas es igual a la cantidad de computadoras en la red que pueden responder. Todas estas respuestas se dirigen a la víctima, intentando colapsar sus recursos de red. Los intermediarios también sufren problemas similares a los de las víctimas.

Inundación UDP (UDP Flood)

Este ataque consiste en generar grandes cantidades de paquetes UDP contra la víctima elegida. Como el protocolo UDP no necesita establecer una conexión, este tipo de ataques suele ir acompañado de IP spoofing (falsificación de la dirección IP).

Es común dirigir este ataque contra máquinas que tienen el servicio Echo activado, lo que genera mensajes Echo de un tamaño muy grande.

Ataque Teardrop

En un ataque Teardrop, los paquetes IP se dividen en fragmentos más pequeños. El problema surge cuando estos fragmentos se superponen o son demasiado grandes, causando un error en el sistema que intenta unirlos de nuevo. Esta dificultad para reensamblar los paquetes puede provocar que el sistema se bloquee.

Incidentes importantes

A lo largo de la historia, los ataques DoS y DDoS han causado varios incidentes importantes:

- A principios de 2014, el uso de ataques basados en protocolos UDP aumentó mucho. Hubo incidentes significativos con ataques basados en CHARGEN, NTP y DNS. Según un informe de DDoS de Prolexic, el ancho de banda promedio de los ataques creció un 39% respecto a 2013. También hubo un aumento del 47% en la cantidad de ataques y un 133% en el ancho de banda máximo de los ataques.

- El 21 de octubre de 2016, ocurrieron los ataques más grandes de la última década, principalmente en Estados Unidos. Aplicaciones y páginas web como Twitter, Spotify, Amazon, Netflix y la versión digital de The New York Times se vieron afectadas.

- El 20 de diciembre de 2018, la Oficina Federal de Investigación de EE. UU., junto con la Agencia Nacional contra el Crimen del Reino Unido (NCA), la policía neerlandesa y el Departamento de Justicia de los Estados Unidos, y varias empresas de tecnología (como Cloudflare, Flashpoint y Google), incautaron 15 dominios web que vendían grandes ataques DDoS. Esto se hizo bajo una orden judicial federal en California. Destaca el caso de Downthem, que realizó 200 mil ataques para más de dos mil clientes. Sin embargo, esto es pequeño comparado con el dominio webstresser, incautado en abril de 2018, desde donde se realizaron más de 6 millones de ataques DDoS.

Galería de imágenes

Véase también

En inglés: Denial-of-service attack Facts for Kids

En inglés: Denial-of-service attack Facts for Kids