Botnet para niños

Botnet es un término que se refiere a un grupo o red de programas informáticos, llamados bots, que funcionan de forma automática. La persona que crea una botnet puede controlar de forma remota todos los ordenadores o servidores que están infectados.

Contenido

¿Cómo se forma una Botnet?

¿Cómo se expanden los bots en diferentes sistemas?

En sistemas como Windows y macOS, los bots suelen expandirse a través de programas que no son oficiales o que se descargan de lugares poco seguros. Estos programas a menudo contienen malware (software malicioso). Una vez que el programa se ejecuta, puede buscar en tu red local o en tu disco duro. También puede intentar extenderse usando fallos conocidos en los sistemas.

En otros sistemas como UNIX, GNU/Linux o BSD, la forma más común de atacar servidores para crear y expandir una botnet es probando nombres de usuario y contraseñas comunes. Esto se hace de forma sistemática en muchas direcciones de internet (IP). También pueden aprovechar fallos de seguridad conocidos que los administradores no han corregido.

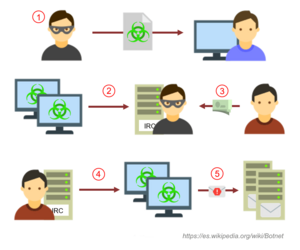

1. El creador de la botnet envía un archivo malicioso a los usuarios.

2. Los dispositivos se conectan a un servidor de comunicación.

3. La persona que envía mensajes no deseados compra acceso al creador de la botnet.

4. La persona que envía mensajes no deseados da instrucciones a los dispositivos infectados...

5. ...haciendo que estos envíen mensajes no deseados a los servidores de correo.

¿Cómo se mantienen conectadas las botnets?

Las botnets suelen usar servicios gratuitos de DNS (Sistema de Nombres de Dominio) para direcciones IP que cambian. Esto les permite apuntar a un nombre de internet (subdominio) al que el creador puede conectarse si su servidor principal es cerrado. Afortunadamente, a menudo basta con avisar a estos proveedores para que cierren la cuenta y así desmantelar toda la botnet.

La estructura de los servidores de una botnet tiene puntos débiles. Por ejemplo, si se encuentra el servidor de comunicación y el canal que usan, se puede acceder a toda la botnet. El servidor de comunicación puede simplemente cerrar el canal o bloquear las direcciones de internet (IP) que intenten entrar.

Sin embargo, algunas botnets más avanzadas tienen una lista de servidores alternativos. Otras veces, los bots están configurados con un nombre de internet (dominio) que puede cambiar fácilmente su dirección para guiar a la botnet al servidor preferido en ese momento.

El control de las botnets se hacía normalmente a través de IRC (un sistema de chat). Pero las versiones más nuevas de estas botnets se controlan mediante HTTP (el protocolo de las páginas web), lo que hace más difícil detectarlas. Esto también hace que las redes de empresas sean más vulnerables, ya que el tráfico de IRC suele estar bloqueado.

Además, algunas personas que envían mensajes no deseados tienen su propio servidor de comunicación. En muchos casos, estos servidores funcionan en el ordenador de una de las víctimas, pero el atacante tiene el control total.

Comparar diferentes formas de detectar botnets es muy útil para los investigadores. Les ayuda a ver qué tan bien funciona cada método y a encontrar formas de mejorarlos.

¿Qué son las Botnets P2P?

Otro tipo de botnet menos común crea una red descentralizada entre las víctimas, llamada P2P (de igual a igual). Estas redes suelen usar comunicación cifrada, lo que permite al creador controlarlas libremente. Al no tener un servidor central, es mucho más difícil controlarlas y eliminarlas.

¿Para qué se usan las botnets?

Estas redes se usan generalmente para que sus controladores ganen dinero de forma ilegal. Entre los usos más comunes están:

- Ataques de denegación de servicio distribuidos (DDoS): Estos ataques consisten en enviar una enorme cantidad de solicitudes a un ordenador o servidor hasta que este no puede procesarlas y deja de funcionar. Los dueños de las botnets usan esto para pedir dinero a cambio de detener el ataque. Si un ataque DDoS viene de una botnet, es casi imposible encontrar un patrón de las máquinas que atacan debido a su dispersión geográfica y al gran número de ellas.

- Envío de mensajes no deseados (Spam): Lo más frecuente es que una botnet se use para enviar muchos mensajes no deseados a direcciones de correo electrónico. Normalmente, los creadores de estas botnets venden sus servicios a quienes envían spam. En un caso, una investigación descubrió que un solo atacante controlaba un millón de ordenadores, usándolos para enviar 30 mil millones de mensajes no deseados al día.

- Minería de criptomonedas: Con la aparición de las criptomonedas, se empezó a usar las botnets para generar estas monedas. Los atacantes usan la capacidad de procesamiento de los ordenadores infectados para crear criptomonedas sin gastar en equipos ni en energía. Se espera que este uso siga aumentando.

- Robo de criptomonedas: Una forma adicional es el robo de criptomonedas usando botnets. Por ejemplo, una red llamada Pony robaba información de los equipos infectados. Se calcula que esta red obtuvo nombres de usuario y contraseñas de al menos 2 millones de ordenadores.

- Fraudes publicitarios: Los servicios de anuncios en internet pagan a los dueños de las páginas web según las veces que se ve un anuncio o se hace clic en él. Los ciberdelincuentes ordenan a los bots que visiten sus propias páginas web y hagan clic en los anuncios para ganar dinero de forma engañosa.

- Ataque de fuerza bruta: Consiste en usar una lista de nombres de usuario y contraseñas para intentar adivinar las credenciales de inicio de sesión. Los sitios web pueden limitar estos ataques restringiendo los intentos de inicio de sesión desde cada dirección de internet (IP). Los ordenadores bots reciben una lista de páginas web o direcciones IP junto con posibles nombres de usuario y contraseñas para cada una.

Galería de imágenes

-

Uso de una botnet para la divulgación de spam.

1. El operador de la botnet manda un archivo malicioso a los usuarios.

2. Los dispositivos entran en el IRC o se usa otro medio de comunicación.

3. El spammer le compra el acceso al operador de la botnet.

4. El spammer manda instrucciones vía un servidor de IRC u otro canal a los dispositivos infectados...

5. ...causando que estos envíen spam a los servidores de correo.

Véase también

En inglés: Botnet Facts for Kids

En inglés: Botnet Facts for Kids

- DDoS

- Malware

- Privacidad

- Spammer

- Troyano (informática)

- Zombi