Seguridad de la información para niños

La seguridad de la información se refiere a todas las acciones que tomamos para proteger la información importante. Esto incluye medidas para prevenir problemas y también para reaccionar si algo sale mal. El objetivo principal es asegurar que la información sea:

- Confidencial: Solo las personas autorizadas pueden verla.

- Disponible: Siempre se puede acceder a ella cuando se necesita.

- Íntegra: Es precisa y no ha sido cambiada sin permiso.

Es importante no confundir la seguridad de la información con la seguridad informática. La seguridad informática se enfoca solo en proteger la información que está en computadoras o sistemas digitales. Sin embargo, la información puede estar en muchos otros lugares, como documentos en papel o conversaciones. Por eso, la seguridad de la información es un concepto más amplio.

Para cada persona, la seguridad de su información personal es muy importante para su privacidad. Esto significa que cada uno decide quién puede ver o usar sus datos.

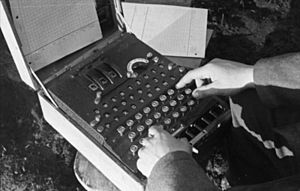

El campo de la seguridad de la información ha crecido mucho, especialmente después de la Segunda Guerra Mundial. Hoy en día, es una carrera reconocida a nivel mundial con muchas especialidades, como la auditoría de sistemas o la planificación para que los negocios sigan funcionando si hay un problema.

Contenido

¿Qué es la seguridad de la información?

La seguridad de la información se basa en proteger datos que pueden ser muy valiosos. Esta información podría ser divulgada, usada de forma incorrecta, robada, borrada o dañada. Esto afectaría su disponibilidad y la pondría en peligro.

La información es muy poderosa. Dependiendo de lo importante que sea para una organización, se clasifica así:

- Crítica: Es esencial para que la organización funcione.

- Valiosa: Es un bien importante para la organización.

- Sensible: Solo debe ser conocida por personas autorizadas.

Hay dos conceptos clave en seguridad:

- Riesgo: Es la posibilidad de que algo malo ocurra debido a una debilidad, y el impacto negativo que esto podría tener.

- Seguridad: Es la forma de protegernos contra esos riesgos.

La seguridad de la información busca reducir o eliminar los riesgos relacionados con la información. Su objetivo es evitar que la información sea accedida, usada, divulgada, interrumpida o destruida sin permiso.

Las organizaciones, como gobiernos, bancos, hospitales y empresas, necesitan proteger la información importante sobre sus empleados, clientes, productos y finanzas. Si esta información cae en manos equivocadas o se hace pública sin autorización, podría causar problemas como la pérdida de confianza de los clientes, problemas legales o incluso la quiebra.

Desde hace más de veinte años, se considera que la confidencialidad, la integridad y la disponibilidad (conocidas como la Tríada CID) son los principios básicos de la seguridad de la información. Si alguna de estas tres características falla, la información no está segura.

La seguridad no es algo que se logra una vez y ya. Es un proceso continuo que requiere conocer las debilidades y amenazas, entender los riesgos y la probabilidad de que ocurran, y el impacto que tendrían. Solo después de analizar todo esto, se deben tomar las medidas de seguridad adecuadas.

¿Qué es la confidencialidad de la información?

La confidencialidad significa que la información solo puede ser vista por las personas o sistemas que tienen permiso. Su objetivo es evitar que la información se revele a personas o procesos no autorizados.

Por ejemplo, cuando haces una compra con tarjeta de crédito en internet, el número de tu tarjeta se envía de forma segura. El sistema intenta mantener la confidencialidad cifrando (codificando) el número de la tarjeta durante la transmisión. Si alguien sin permiso obtiene ese número, se ha producido una violación de la confidencialidad.

La pérdida de confidencialidad puede ocurrir de muchas maneras: si alguien mira por encima de tu hombro mientras ves información privada en una pantalla, si se publica información personal, si se roba una computadora portátil con datos importantes, o si se comparte información confidencial por teléfono sin autorización.

¿Qué es la integridad de la información?

La integridad es la característica que asegura que los datos no han sido modificados sin autorización. En otras palabras, la información se mantiene exactamente como fue creada, sin ser alterada por personas o procesos no autorizados.

Una violación de la integridad ocurre cuando un empleado, un programa o un proceso (por accidente o con mala intención) cambia o borra datos importantes.

La integridad garantiza que los datos solo puedan ser modificados por personal autorizado, y que cualquier cambio quede registrado. Esto asegura que la información sea precisa y confiable. Una forma de asegurar la integridad de un mensaje es añadirle una firma digital, que es una herramienta clave en la seguridad de la información.

¿Qué es la disponibilidad de la información?

La disponibilidad significa que la información y los sistemas que la contienen deben estar accesibles para las personas, procesos o aplicaciones autorizadas en el momento en que los necesiten.

Para los sistemas informáticos, esto implica que los controles de seguridad y los canales de comunicación deben funcionar correctamente. Los sistemas deben estar disponibles en todo momento, evitando interrupciones por fallos de energía, problemas de hardware o actualizaciones.

Garantizar la disponibilidad también significa protegerse contra ataques que buscan impedir el acceso a un servicio (conocidos como ataques de denegación de servicio). Las organizaciones pueden usar sistemas de gestión para conocer, administrar y minimizar los riesgos que afectan la disponibilidad de su información.

Existen varios mecanismos para asegurar la disponibilidad, como el uso de sistemas redundantes (que tienen copias de seguridad), servidores espejo o redes de almacenamiento, para que si un componente falla, otro pueda tomar su lugar y el servicio no se interrumpa.

¿Qué es la autenticación?

La autenticación es la propiedad que permite verificar la identidad de quien genera o accede a la información. Por ejemplo, al recibir un mensaje, la autenticación te ayuda a estar seguro de que fue enviado por la persona que dice ser, y no por alguien que se hace pasar por ella (suplantación de identidad). En un sistema informático, esto se logra a menudo con nombres de usuario y contraseñas.

Servicios de seguridad de la información

Los servicios de seguridad buscan mejorar la protección de los sistemas que procesan y transfieren información en las organizaciones. Están diseñados para contrarrestar ataques y utilizan uno o más mecanismos de seguridad para funcionar.

¿Qué es el no repudio?

El no repudio ofrece protección para que ninguna de las partes involucradas en una comunicación pueda negar haber participado en ella.

- No repudio de origen: El que envía un mensaje no puede negar que lo envió, porque el destinatario tiene pruebas de ello.

- No repudio de destino: El que recibe un mensaje no puede negar que lo recibió, porque el emisor tiene pruebas de la recepción.

Mientras que la autenticación prueba quién es el autor de un documento, el no repudio prueba que el autor envió la comunicación y que el destinatario la recibió.

Protocolos de seguridad de la información

Los protocolos de seguridad son conjuntos de reglas que controlan la transmisión de datos entre dispositivos para asegurar la confidencialidad, integridad, autenticación y el no repudio de la información. Incluyen:

- Criptografía: Se encarga de codificar el mensaje enviado para que solo el receptor pueda descifrarlo.

- Lógica: Define el orden y la estructura de los datos en el mensaje, y cuándo se debe enviar.

- Identificación (Autenticación): Es una verificación técnica que confirma que la otra parte en la comunicación es quien dice ser.

Planificación de la seguridad

Hoy en día, con la rápida evolución de la tecnología, las organizaciones necesitan tener un plan de seguridad para proteger su información y sistemas. Este plan describe los requisitos de seguridad, los controles que se usarán y las responsabilidades de todas las personas que acceden al sistema.

Los responsables de los sistemas de información deben participar en la definición de los controles de seguridad que se aplicarán.

¿Cómo se gestionan los incidentes de seguridad?

La gestión de incidentes de seguridad es muy importante. El ciclo de gestión de incidentes es un método organizado que ayuda a las organizaciones a manejar las violaciones de seguridad. Para un equipo de seguridad, la pregunta no es si ocurrirá una violación, sino cuándo. Esto permite preparar un plan para minimizar los posibles daños.

Al seguir este ciclo, las organizaciones pueden responder más rápido, reducir los daños y cumplir con las normas. Este enfoque ayuda a las organizaciones a ser más proactivas y eficientes, proporcionando una estructura sólida desde la detección hasta la recuperación, y permitiendo aprender de experiencias pasadas para mejorar continuamente.

El ciclo de gestión de incidentes tiene varias fases:

Planificación y preparación

- Crear una Política de Seguridad de la Información.

- Desarrollar un plan para manejar incidentes.

- Formar un equipo de respuesta a incidentes (IRT).

- Educar y capacitar al personal.

- Instalar sistemas para monitorear eventos de seguridad.

- Definir cómo se clasifican los incidentes de seguridad.

- Realizar simulacros.

- Tener recursos físicos de respaldo, como almacenamiento extra y sistemas de respaldo.

Detección y reporte

- Recopilar información de fuentes internas y externas.

- Identificar actividades inusuales.

- Registrar y reportar el incidente a las personas adecuadas.

Valoración y decisión

- Determinar si realmente es un incidente de seguridad.

- Clasificar el incidente según su tipo.

- Estimar el impacto que podría tener.

Respuesta

- Continuar investigando el incidente, recolectando y analizando pruebas.

- Contención: Tomar acciones inmediatas para detener o minimizar el incidente.

- Erradicación: Eliminar la amenaza de los sistemas afectados. Esta puede ser la fase más larga.

- Recuperación: Restaurar los recursos y sistemas afectados, usando planes de recuperación y el plan de continuidad del negocio.

Lecciones aprendidas y actividad posterior

- Mejorar continuamente el proceso de respuesta a incidentes.

- Identificar mejoras en planes, políticas y sistemas de monitoreo.

- Evaluar la efectividad del equipo de respuesta.

- Identificar lo aprendido y crear un plan para aplicarlo en el futuro.

- Usar la información recopilada para tomar decisiones de seguridad y capacitar al personal.

Consideraciones importantes

Los planes de seguridad deben desarrollarse con el apoyo de expertos legales para entender las implicaciones de una violación de seguridad. Cada organización debe tener su propia política de seguridad y su forma de manejar los incidentes desde el punto de vista legal.

Planes de acción

Una vez que se crea un plan de acción, debe ser aceptado y puesto en práctica. Es muy útil realizar ejercicios prácticos para asegurarse de que el plan funcione bien. La implementación del plan debe ser acordada por todas las partes y ejecutada con seguridad.

Siempre que sea posible, la respuesta a incidentes debe incluir la recolección de información, como procesos en ejecución, conexiones de red y archivos. Esto es útil para rastrear actividades no deseadas.

Respuestas de las organizaciones

Las investigaciones muestran que invertir en tecnología y en la organización puede ayudar a protegerse contra ataques como el phishing (intentos de engaño para obtener información). Las organizaciones pueden mejorar la educación de sus empleados incluyendo aspectos sobre cómo las personas y la tecnología interactúan en la seguridad.

Manejo de riesgos

Dentro de la seguridad de la información, se clasifican las formas de manejar los posibles riesgos que un bien o activo puede tener en los procesos de una organización. Esto se llama manejo de riesgos.

El manejo de riesgos tiene una estructura clara para identificar, priorizar y analizar los riesgos, y luego tomar acciones efectivas. Algunas técnicas para manejar el riesgo son:

- Evitar: La organización decide no aceptar el riesgo, lo que significa no realizar la acción que lo origina. Por ejemplo, no instalar empresas en zonas con muchos terremotos.

- Reducir: Si el riesgo no se puede evitar, se busca reducirlo al nivel más bajo posible. Esto se logra mejorando los procedimientos, implementando controles y monitoreándolos. Por ejemplo, no fumar en ciertas áreas o tener planes de emergencia.

- Retener o Aceptar: Es la decisión de asumir las consecuencias si el riesgo ocurre. Puede ser voluntario (se reconoce el riesgo y se acepta la pérdida) o involuntario (se retiene el riesgo sin saberlo). Por ejemplo, usar recursos propios para cubrir las pérdidas.

- Transferir: Consiste en compartir el riesgo con otros o trasladarlo a otra entidad. Por ejemplo, contratar un seguro para que una compañía aseguradora cubra los costos.

Formas en que se transmiten los ataques a los sistemas de seguridad

Las soluciones de seguridad permiten una respuesta rápida a amenazas como:

- Programas dañinos (malware) y mensajes no deseados (spam) que se propagan por correo electrónico.

- La propagación de programas dañinos y redes de computadoras controladas a distancia (botnets).

- Ataques de phishing alojados en sitios web.

- Ataques contra el tráfico de datos en formatos específicos como XML.

Hoy en día, con el aumento de las conexiones a internet y el acceso remoto a recursos, los problemas de seguridad informática han crecido. Los problemas más comunes son:

- Engaños

- Falsificaciones

- Venta de información

Algunos casos conocidos en Estados Unidos incluyen:

- El caso de un banco donde la protección de archivos era insuficiente, causando grandes pérdidas.

- El caso de dos personas que accedieron a archivos importantes de la NASA.

- El caso de un joven de 15 años que borró muchos archivos de una universidad.

- Un estudiante que tomó el control de una empresa embotelladora en Canadá.

- Un empleado que vendió la lista de clientes de una compañía de libros, causando pérdidas millonarias.

- Estudiantes que cambiaron las notas en el sistema de una universidad en Colombia, causando problemas y retrasos.

Los virus, troyanos, programas espía, malware y otros programas dañinos buscan realizar acciones sin el permiso del usuario. Esto puede incluir abrir páginas no deseadas, cambiar la dirección de sitios web, suplantar la identidad de alguien o incluso dañar archivos y registros del sistema.

Un virus informático es un programa que se introduce y se transmite a través de medios extraíbles o de la red, causando diversos tipos de daños a los sistemas. Los virus informáticos se hicieron conocidos en 1985, aunque programas con código diseñado para hacer cosas inesperadas han existido desde los inicios de las computadoras.

Personas que pueden amenazar la seguridad

- Un hacker es una persona con mucho conocimiento en tecnología (informática, electrónica, comunicaciones). Está siempre actualizado, conoce a fondo la programación y los sistemas complejos. Es un investigador que busca entender cómo funcionan los datos codificados y cómo acceder a información protegida. Su conocimiento les permite entrar en sistemas seguros sin ser detectados y compartir lo que aprenden para que otros entiendan la tecnología y sus debilidades.

- Un cracker es alguien que se jacta de su habilidad para "romper" sistemas electrónicos e informáticos. Es experto en programación de software y hardware, y crea programas o herramientas para superar protecciones de software y comunicaciones.

- Un lamer es una persona que presume de ser un experto en informática, pero solo usa programas sencillos creados por verdaderos expertos.

- Un copyhacker se dedica a falsificar y "romper" hardware, especialmente tarjetas inteligentes. Se hace amigo de los verdaderos hackers para copiar sus métodos y luego venderlos. Su principal motivación es el dinero.

- Un bucanero es un comerciante que usa la red para sus actividades. No tiene formación en sistemas, pero sí mucho conocimiento de negocios.

- Un phreaker tiene amplios conocimientos en telefonía (fija y móvil), a veces más que los propios técnicos de las compañías. Con el auge de los teléfonos móviles, también han tenido que aprender sobre informática.

- Un newbie o "novato de red" es alguien que, sin buscarlo, encuentra una página sobre seguridad informática, descarga programas y empieza a usarlos.

- Un script kiddie es un usuario de internet sin conocimientos profundos sobre seguridad informática. Le interesan estos temas, pero se limita a buscar programas en la red y ejecutarlos, a veces infectando sus propios equipos con virus.

- Un descuidado es un usuario que, sin intención, borra, daña o modifica información por accidente, ya sea durante un mantenimiento o una supervisión.

Gobierno de la Seguridad de la Información

El "Gobierno de la Seguridad de la Información" en una organización se refiere a cómo se gestionan los riesgos y se reduce su impacto a un nivel aceptable. Esto se logra estableciendo un programa de seguridad completo y usando los recursos de manera efectiva, siempre alineados con los objetivos del negocio.

Los seis resultados más importantes de este gobierno son:

- Alineación estratégica: Que la seguridad esté en línea con los objetivos del negocio.

- Gestión de riesgos: Reducir los riesgos a un nivel aceptable.

- Entrega de valor: Optimizar las inversiones en seguridad para apoyar los objetivos del negocio.

- Gestión de recursos: Usar el conocimiento y la infraestructura de seguridad de manera eficiente.

- Medición de desempeño: Monitorear y reportar para asegurar que se logran los objetivos.

- Integración de aseguramiento: Asegurar que todos los procesos de seguridad funcionen como se planeó.

Algunas tareas específicas incluyen:

- Identificar factores internos y externos (tecnología, leyes, etc.) que influyen en la seguridad.

- Obtener el compromiso de la alta dirección para implementar la estrategia de seguridad.

- Definir y comunicar las responsabilidades de seguridad en toda la organización.

- Establecer y monitorear indicadores para evaluar la efectividad de la estrategia de seguridad.

Estándares de seguridad de la información

Existen normas internacionales que ayudan a las organizaciones a gestionar la seguridad de la información:

- ISO/IEC 27000-series

- ISO/IEC 27001

- ISO/IEC 27002

Otros estándares relacionados

- COBIT

- ITIL

- ISO/IEC 20000 — Tecnología de la información, Gestión del servicio.

Certificaciones

Hay certificaciones que demuestran el conocimiento y la experiencia en seguridad de la información:

- CISM: Certified Information Security Manager

- CISSP: Certified Information Systems Security Professional Certification

- GIAC: Global Information Assurance Certification

- CPTE Certified Penetration Testing Engineer

- CPTC Certified Penetration Testing Consultant

- CPEH Certified Professional Ethical Hacker

- CISSO Certified Information Systems Security Officer

- CSLO Certified Security Leadership Officer

Certificaciones independientes en seguridad de la información

- CISA- Certified Information Systems Auditor, ISACA

- CISM- Certified Information Security Manager, ISACA

- Lead Auditor ISO27001- Lead Auditor ISO 27001, BSI

- CISSP - Certified Information Systems Security Professional, ISC2

- SECURITY+, COMPTia - Computing Technology Industry Association

- CEH - Certified Ethical Hacker

- PCI DSS - PCI Data Security Standard

Véase también

En inglés: Information security Facts for Kids

En inglés: Information security Facts for Kids

- Información

- Información clasificada

- Privacidad

- Servicio de inteligencia

- Contraespionaje

- Auditoría

- Sistema de Gestión de la Seguridad de la Información

- Ley Orgánica de Protección de Datos de Carácter Personal de España

- Seguridad informática