Phishing para niños

Phishing es una palabra que se usa en informática para describir un tipo de engaño en línea. Imagina que alguien intenta "pescar" tu información personal, como si fueras un pez y ellos usaran un cebo. Los estafadores se hacen pasar por personas, empresas o servicios en los que confías, como tu banco o una tienda en línea, para que les des información importante o hagas algo que no deberías.

Para lograr este engaño, a menudo usan la ingeniería social. Esto significa que aprovechan cómo las personas interactúan y confían en los demás. Por ejemplo, pueden enviarte correos electrónicos o mostrarte anuncios diciendo que ganaste un premio y que debes hacer clic en un enlace para recibirlo. Estas promesas son falsas y solo buscan que caigas en la trampa. A veces, también usan trucos informáticos para aprovechar fallos en los sistemas.

El objetivo principal del phishing es robar información, pero también pueden intentar instalar programas dañinos en tu dispositivo, dañar sistemas o robar dinero mediante fraudes. El phishing es una de las formas más comunes de robar contraseñas.

A la persona que practica el phishing se le llama phisher.

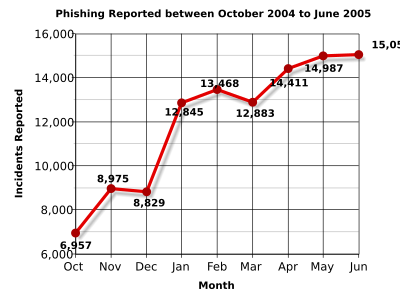

Debido a que cada vez hay más casos de phishing, se necesitan más formas de protección. Se han creado leyes para castigar esta práctica y se hacen campañas para enseñar a los usuarios a protegerse, además de usar herramientas técnicas en los programas.

Contenido

¿De dónde viene la palabra "Phishing"?

El término phishing viene de la palabra inglesa "fishing", que significa "pesca". Se usa esta palabra porque los estafadores lanzan un "cebo" y esperan que las víctimas "muerdan el anzuelo". Los cebos pueden ser muy diferentes.

También se dice que la palabra phishing es una mezcla de "password harvesting fishing", que significa "cosecha y pesca de contraseñas". La forma de escribir "ph" en lugar de "f" es algo que los expertos en informática solían usar, como en el antiguo truco telefónico llamado phreaking.

La primera vez que se mencionó el término phishing fue en enero de 1996, en un grupo de noticias de internet llamado alt.2600. Se usó para referirse a quienes intentaban "pescar" cuentas de usuarios de AOL, un servicio de internet de esa época.

En el phishing de AOL, el atacante se hacía pasar por un empleado de AOL y enviaba un mensaje a una posible víctima. Para engañar a la víctima y que diera información privada, el mensaje podía decir cosas como "verificando cuenta" o "confirmando información de pago". Una vez que el usuario enviaba su contraseña, el atacante podía entrar a la cuenta de la víctima y usarla para enviar mensajes no deseados (spam) o para otros fines.

¿Cómo funciona el Phishing?

Los ataques de phishing se pueden clasificar de muchas maneras, según a quién van dirigidos, qué buscan, qué medio usan o cómo operan. Un mismo ataque puede pertenecer a varios tipos a la vez. Hoy en día, se han identificado más de 10.000 formas de phishing.

Tipos de Phishing más comunes

- Phishing general o Bulk Phishing: Consiste en enviar muchísimos correos electrónicos a muchos usuarios. Estos correos parecen venir de empresas o entidades de confianza (como bancos) y buscan engañar al usuario para obtener su información. Por ejemplo, el mensaje puede incluir enlaces a sitios web maliciosos. Para que no te des cuenta, el texto del enlace puede mostrar la dirección correcta, pero el enlace real te lleva a un sitio peligroso.

- Vishing: Es como el phishing tradicional, pero el engaño ocurre a través de una llamada telefónica. La palabra viene de "voice" (voz) y "phishing". Un ejemplo es cuando un estafador ya tiene parte de tu información, pero necesita una clave de seguridad (como un código SMS) para completar una operación. Entonces, te llama haciéndose pasar por alguien del banco y, con mensajes alarmantes, intenta que le digas esa clave.

- Qrishing: Es el phishing que usa códigos QR. Los estafadores manipulan códigos QR para engañar a las víctimas. Al escanear un código QR falso, te dirigen a una página web o aplicación fraudulenta que parece real, pero que busca obtener tu información privada.

- Smishing: Es similar al phishing tradicional, pero el engaño se produce a través de mensajes de texto (SMS o mensajes de aplicaciones como WhatsApp). Por ejemplo, recibes un mensaje que parece de tu banco, diciendo que se hizo una compra sospechosa con tu tarjeta. Te piden que llames a un número falso. Cuando llamas, el estafador se hace pasar por el banco y te pide información confidencial para "cancelar" la compra. A veces, el mensaje también incluye un enlace a una página web falsa.

- URL Phishing: Consiste en engañar al usuario haciendo que la dirección de un sitio web malicioso parezca la de un sitio confiable. Esto puede pasar si escribes mal una dirección y caes en un sitio parecido, o si sigues un enlace que parece correcto pero no lo es. También pueden usar caracteres especiales que se parecen a letras normales para engañarte, especialmente en pantallas pequeñas de celulares.

- Whaling: Este tipo de phishing se dirige a personas importantes, como ejecutivos de alto nivel. Las solicitudes de información en el ataque están muy personalizadas para esa persona. Por ejemplo, pueden pedir información sobre citaciones legales, quejas de clientes o transferencias bancarias. La persona engañada podría revelar información confidencial a la que solo unos pocos tienen acceso.

- Business Email Compromise (BEC) o estafas Man-in-the-Email: Usan el correo electrónico para engañar a empleados. Las formas más comunes son:

- CEO Fraud: El estafador se hace pasar por un jefe o ejecutivo importante y le pide a un empleado que haga algo, como una transferencia de dinero. Pueden investigar antes para que la solicitud parezca muy real.

- Compromiso de la cuenta: La cuenta de correo de un ejecutivo o empleado es hackeada y usada para pedir pagos de facturas a proveedores, enviando el dinero a cuentas bancarias falsas.

- El falso esquema de facturas (Bogus Invoice Scheme): El estafador se hace pasar por un proveedor y pide transferencias de dinero a una cuenta que él controla. Esto es común en empresas que trabajan con proveedores de otros países.

- Spear Phishing: El objetivo es una persona o empleado específico de una empresa. Los estafadores investigan mucho sobre la víctima para ganarse su confianza. Un correo de spear phishing bien hecho (con un enlace o archivo adjunto peligroso) es muy difícil de diferenciar de uno real, lo que facilita el engaño. Es una herramienta común en ataques a empresas, bancos o personas influyentes.

- Search Engine Phishing: Los estafadores crean su propio sitio web falso y logran que aparezca en los resultados de búsqueda de Google u otros buscadores. Estos sitios suelen ofrecer productos muy baratos, trabajos o incluso alertas de virus que te piden comprar un antivirus falso. Los usuarios pueden confundirlos fácilmente con sitios legítimos y dar su información personal, como números de identificación o de cuenta bancaria.

- Phishing con evasión de filtros: Los programas de seguridad (anti-phishing y anti-malware) buscan ciertas palabras o patrones para detectar ataques. Para evitar ser detectados, los estafadores usan imágenes con texto de phishing incrustado, o adjuntan archivos protegidos con contraseña, lo que también da una falsa sensación de seguridad.

- Nigerian Phishing: Es una estafa clásica adaptada a internet. Usan historias de herencias, viudas o negocios muy rentables que necesitan una pequeña cantidad de dinero para una gestión, prometiendo una gran recompensa. Las historias se adaptan a los tiempos actuales y ahora también se dirigen a empresas. El objetivo es aprovecharse de la ambición y la ingenuidad de las víctimas.

- Pharming o DNS-Based Phishing: El engaño consiste en redirigir al usuario a un sitio falso aprovechando fallos en cómo se convierten las direcciones web (URL) en direcciones IP. El ataque puede ser contra tu computadora o contra el servidor DNS.

- Addline Phishing: Consiste en acceder de forma fraudulenta al dispositivo de la víctima para robar información de cuentas personales (correos, PayPal, Amazon, Bitcoin, cuentas bancarias), a menudo usando redes Wi-Fi públicas peligrosas. Las cuentas robadas se usan para hacer operaciones fraudulentas a nombre de la víctima, lo que dificulta encontrar al delincuente.

- Malware-based phishing: Son ataques de phishing que instalan un programa dañino en la computadora de la víctima. Por ejemplo, un correo electrónico que parece de una marca conocida incluye un archivo adjunto (como un PDF) que, al abrirse, infecta tu dispositivo.

- Content-Injection phishing: Los atacantes reemplazan parte del contenido de un sitio web legítimo con contenido malicioso para obtener información privada del usuario.

- Man-in-the-Middle Phishing: El atacante se coloca entre tu computadora y el servidor de un sitio web, grabando toda la información que se envía entre ambos.

- Watering Hole Phishing o ataque de abrevadero: El atacante infecta con programas dañinos sitios web que son muy visitados por los usuarios de una organización. Así, cuando los usuarios de esa organización entran a esos sitios, sus dispositivos se infectan. Es muy efectivo porque al infectar un solo sitio, miles de víctimas pueden descargar la amenaza.

- Evil Twin: Consiste en crear un punto de acceso Wi-Fi falso que parece legítimo. Las víctimas se conectan a él y así los estafadores pueden capturar su información privada, por ejemplo, redirigiéndolos a sitios falsos que roban sus contraseñas.

- Social Network Phishing: Son ataques de phishing que usan las redes sociales. Por ejemplo:

- Inyección de contenido: Insertar contenido malicioso en las redes sociales, como publicaciones falsas de cuentas que fueron afectadas por aplicaciones no autorizadas.

- Basado en programas dañinos: Se propagan mensajes de phishing usando programas dañinos. Por ejemplo, la cuenta de Facebook de una víctima que instaló una aplicación no autorizada, envía automáticamente mensajes a todos sus amigos. Estos mensajes suelen contener enlaces que hacen que los receptores instalen la aplicación dañina.

- Phishing engañoso: Un estafador crea una cuenta que parece ser la de la víctima. Luego, envía solicitudes de amistad a los amigos de la víctima con un mensaje como "Dejé mi cuenta anterior, ahora contáctame por esta". Después, el estafador empieza a enviar mensajes a los amigos de la víctima pidiéndoles que hagan clic en un enlace, por ejemplo, una factura falsa que se puede "cancelar" haciendo clic en un enlace que pide información personal.

- Tabnabbing: Este tipo de phishing aprovecha que muchas personas tienen varias pestañas abiertas en su navegador. Mientras la víctima revisa otras pestañas, el sitio web malicioso cambia su apariencia para parecer otro sitio. Si no te das cuenta de que no es el sitio original, pueden robar tu información. Por ejemplo, puede simular que perdiste la conexión a tu correo electrónico y pedirte tus datos de acceso.

- Man in the Browser (MITB): Combina el phishing para instalar un programa dañino (troyano) en tu navegador. Este programa puede capturar, cambiar o añadir información en las páginas web sin que te des cuenta.

- Phishing 2.0: Usa un tipo de servidor intermedio (proxy inverso) para hacer un ataque "man-in-the-middle" contra los usuarios. Este intermediario intercepta todo lo que envías y recibes del sitio web real, guardando información útil (como tu usuario, contraseña o cookies) y hasta puede modificar el contenido.

- Phishing móvil: Son ataques de phishing diseñados específicamente para celulares y tabletas. Por ejemplo:

- Usar mensajes de SMS o de aplicaciones de mensajería (como WhatsApp) para enviar enlaces falsos.

- Usar aplicaciones móviles dañinas para recopilar información personal.

- Obtener información personal, como dónde vives o dónde estás, a partir de aplicaciones de venta de objetos de segunda mano o de valoraciones de lugares turísticos.

- Hishing o “hardware phishing”: Consiste en esconder programas dañinos en dispositivos electrónicos (celulares, reproductores MP3, etc.) que se van a vender, ya sean nuevos o usados.

¿Qué daños puede causar el Phishing?

Los daños causados por el phishing pueden ir desde perder el acceso a tu correo electrónico hasta sufrir grandes pérdidas de dinero. Este tipo de robo de identidad es cada vez más común porque es fácil engañar a personas confiadas para que revelen información personal, como números de tarjetas de crédito. Una vez que los estafadores tienen esta información, pueden usar tus datos para crear cuentas falsas a tu nombre, gastar tu dinero o incluso impedirte acceder a tus propias cuentas. También es importante considerar el malestar emocional que causa este tipo de robo de información personal.

Se calcula que entre mayo de 2004 y mayo de 2005, alrededor de 1.2 millones de usuarios de computadoras en Estados Unidos sufrieron pérdidas por el phishing, sumando unos 929 millones de dólares. Las empresas en Estados Unidos perdieron cerca de 2 mil millones de dólares al año porque sus clientes eran víctimas. En el Reino Unido, en marzo de 2005, se reportaron pérdidas de aproximadamente 12 millones de libras esterlinas debido a esta práctica.

¿Cómo protegernos del Phishing?

Existen varias formas de combatir el phishing, incluyendo leyes y el desarrollo de tecnologías específicas para evitarlo.

Respuestas de organizaciones

Una estrategia que algunas empresas usan para combatir el phishing es enseñar a sus empleados a reconocer posibles ataques. Una nueva táctica de phishing, llamada spear phishing, que envía correos de phishing a una empresa específica, ha llevado a que se capacite a los usuarios en varios lugares, como la Academia Militar de West Point en Estados Unidos. En un experimento de spear phishing en junio de 2004, el 80% de 500 cadetes de West Point que recibieron un correo electrónico falso fueron engañados y dieron su información personal.

Si recibes un mensaje electrónico que te pide "verificar" una cuenta, puedes contactar directamente a la empresa que supuestamente te lo envía, o escribir la dirección web del sitio seguro en tu navegador para evitar usar el enlace sospechoso del mensaje. Muchas empresas, como eBay y PayPal, siempre se dirigen a sus clientes por su nombre de usuario en los correos. Si un correo te saluda de forma genérica ("Estimado miembro de eBay"), es probable que sea un intento de phishing.

Respuestas técnicas

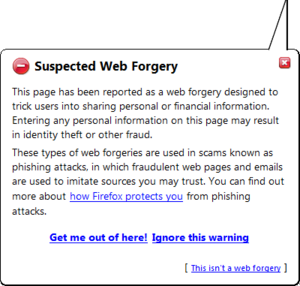

Existen varios programas informáticos "anti-phishing". La mayoría de estos programas identifican contenido de phishing en sitios web y correos electrónicos. Algunos pueden integrarse con tu navegador y programa de correo como una barra de herramientas que muestra la dirección real del sitio que visitas. Los filtros de correo no deseado (spam) también ayudan a protegerte, ya que reducen la cantidad de correos de phishing que recibes.

Muchas organizaciones han añadido una función llamada "pregunta secreta", donde te preguntan información que solo tú y la organización deberían saber. Las páginas de internet también han agregado herramientas de verificación que permiten a los usuarios ver imágenes secretas que ellos eligen de antemano; si estas imágenes no aparecen, el sitio no es legítimo.

El Anti-Phishing Working Group (fundado en 2003), una asociación de la industria y la ley contra el phishing, ha sugerido que las técnicas de phishing tradicionales podrían volverse menos efectivas en el futuro a medida que la gente aprenda más sobre la ingeniería social. Ellos creen que en el futuro cercano, el pharming y otros usos de programas dañinos serán más comunes para robar información.

Respuestas legales

El 26 de enero de 2004, la Comisión Federal de Comercio (FTC) de Estados Unidos llevó a juicio el primer caso contra un sospechoso de phishing. El acusado, un adolescente de California, supuestamente creó y usó una página web que parecía la de America Online para robar números de tarjetas de crédito. Tanto Europa como Brasil siguieron el ejemplo de Estados Unidos, buscando y arrestando a presuntos phishers. A finales de marzo de 2005, un hombre estonio de 24 años fue arrestado por usar un programa oculto que registraba lo que los usuarios escribían cuando visitaban su sitio web falso. De manera similar, las autoridades arrestaron a Valdir Paulo de Almeida, líder de una de las redes de phishing más grandes, que en dos años había robado entre 18 y 37 millones de dólares. En junio de 2005, las autoridades del Reino Unido arrestaron a dos hombres por practicar phishing, en un caso relacionado con la "Operation Firewall" del Servicio Secreto de Estados Unidos, que buscaba sitios web conocidos por practicar phishing.

La compañía Microsoft también se ha unido a la lucha contra el phishing. El 31 de marzo de 2005, Microsoft presentó 117 demandas federales. En algunas de ellas, acusó a un phisher conocido como "John Doe" por usar varios métodos para obtener contraseñas e información privada. Microsoft espera descubrir a varios operadores importantes de phishing con estos casos. En marzo de 2005, también se consideró una asociación entre Microsoft y el gobierno de Australia para mejorar las leyes que permitirían combatir varios delitos cibernéticos, incluyendo el phishing.

Respuestas con juegos

Un estudio sobre ataques de phishing en entornos de juego encontró que los juegos educativos pueden enseñar eficazmente a los jugadores a no revelar información y pueden aumentar su conciencia sobre el riesgo de phishing, ayudándolos a protegerse. Este es un ejemplo de cómo se puede capacitar a los usuarios a través de modelos basados en juegos.

Galería de imágenes

Véase también

En inglés: Phishing Facts for Kids

En inglés: Phishing Facts for Kids