Cortafuegos (informática) para niños

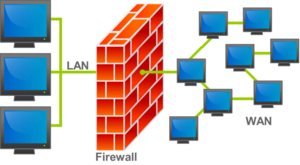

En informática, un cortafuegos (también conocido por su nombre en inglés, firewall) es una parte de un sistema informático o una red informática. Su función principal es bloquear el acceso no autorizado, mientras permite que las comunicaciones seguras pasen.

Los cortafuegos pueden ser programas (software) o dispositivos físicos (hardware), o una combinación de ambos. Se usan mucho para evitar que personas no autorizadas en Internet entren a redes privadas. Funcionan como un inspector que revisa las conexiones entre una red y un equipo. Así, un cortafuegos controla la comunicación para proteger tu ordenador de programas dañinos o peligros de Internet. Todos los mensajes que entran o salen de una red pasan por el cortafuegos. Este examina cada mensaje y bloquea los que no cumplen las reglas de seguridad. A veces, el cortafuegos se conecta a una zona especial llamada zona desmilitarizada o DMZ. Allí se guardan los servidores de una organización que deben ser accesibles desde Internet.

Un cortafuegos bien configurado añade una protección importante a tu red. Sin embargo, no es la única defensa. La seguridad informática es un campo más amplio. Incluye muchas más formas de protegerte contra virus, programas maliciosos y otras amenazas.

Contenido

¿Qué es un cortafuegos y cómo funciona?

El término en inglés firewall se usaba originalmente para un muro cortafuego. Era una pared que servía para contener un incendio en un edificio. Más tarde, se usó para las paredes de metal que separan el motor de un vehículo de la cabina. En el mundo de las redes informáticas, la palabra empezó a usarse a finales de los años 80. En ese tiempo, Internet era una tecnología bastante nueva.

Los primeros dispositivos parecidos a los cortafuegos fueron los routers de finales de los 80. Estos mantenían las diferentes redes de ordenadores separadas. Así, evitaban que los problemas se extendieran de una red a otra. Internet era vista como una comunidad pequeña de usuarios que compartían información. Pero esto cambió con varias fallas de seguridad importantes a finales de los 80.

- En 1988, un empleado de la NASA en California envió un correo electrónico. Decía: "¡Estamos bajo el ataque de un virus de Internet!".

- El Gusano Morris, un programa que se extendió por muchas computadoras. Aunque no era malicioso, fue el primer ataque grande a la seguridad de Internet. La red no estaba preparada para algo así.

Primeros cortafuegos: Filtrado de paquetes

El primer documento sobre la tecnología de cortafuegos es de 1988. Un equipo de ingenieros de Digital Equipment Corporation (DEC) creó sistemas de filtro. Estos se conocieron como cortafuegos de filtrado de paquetes. Era un sistema básico, pero fue el inicio de una característica clave en la seguridad de Internet.

En AT&T Bell, Bill Cheswick y Steve Bellovin siguieron investigando el filtrado de paquetes. Desarrollaron un modelo para su empresa.

El filtrado de paquetes funciona revisando los paquetes de datos. Un paquete es la unidad básica de información que viaja por Internet. Si un paquete cumple con las reglas del filtro, se permite pasar. Si no, se bloquea o se rechaza. Este tipo de cortafuegos no se fija si el paquete es parte de una conversación. Solo lo filtra por la información que lleva. Por ejemplo, revisa la dirección de origen y destino, el tipo de protocolo y el número de puerto.

Los protocolos TCP y UDP son los más usados en Internet. Usan puertos específicos para diferentes tipos de tráfico. Por ejemplo, para navegar por la web o enviar correos. Un cortafuegos de filtrado de paquetes puede distinguir entre estos tipos de tráfico.

Este tipo de cortafuegos trabaja en las primeras tres capas del Modelo OSI. Esto significa que revisa la información de la red y las conexiones físicas. Si un paquete quiere pasar, el cortafuegos revisa sus reglas. Por ejemplo, si hay una regla para bloquear el acceso a telnet, bloqueará el protocolo TCP para el puerto 23.

Cortafuegos de segunda generación: Inspección de estado

Entre 1989 y 1990, tres ingenieros de AT&T Bell crearon la segunda generación de cortafuegos. Estos cortafuegos son más inteligentes. Tienen en cuenta si un paquete es parte de una serie de paquetes. Esta tecnología se llama inspección de estado de paquetes. Guarda un registro de todas las conexiones que pasan por el cortafuegos. Así, puede saber si un paquete inicia una nueva conexión o es parte de una existente. Este tipo de cortafuegos ayuda a prevenir ataques a conexiones activas. También puede detener ciertos ataques de denegación de servicio.

Cortafuegos de tercera generación: Capa de aplicación

Estos cortafuegos trabajan en la capa de aplicación del Modelo OSI. Esto significa que pueden entender ciertas aplicaciones y protocolos. Por ejemplo, el protocolo de transferencia de ficheros, DNS o la navegación web. Pueden detectar si un protocolo no deseado se cuela por un puerto no estándar. También pueden ver si se está usando un protocolo de forma dañina.

Un cortafuegos de aplicación es más seguro que uno de filtrado de paquetes. Esto es porque revisa las siete capas del modelo OSI. Es similar a un cortafuegos de filtrado de paquetes, pero también puede filtrar el contenido del paquete. Un ejemplo es ISA (Internet Security and Acceleration).

Un cortafuegos de aplicación puede filtrar protocolos de capas superiores. Por ejemplo, FTP, TELNET, DNS, DHCP, HTTP, TCP, UDP y TFTP. Si una organización quiere bloquear información con una palabra específica, puede activar el filtrado de contenido. Sin embargo, los cortafuegos de aplicación son más lentos que los de estado.

Avances recientes en cortafuegos

En 1992, Bob Braden y DeSchon Annette de la Universidad del Sur de California (USC) crearon "Visas". Fue el primer sistema de cortafuegos con una interfaz gráfica. Tenía colores e iconos, y era fácil de usar. Era compatible con sistemas como Windows de Microsoft o MacOS de Apple. En 1994, una empresa israelí llamada Check Point Software Technologies patentó un software llamado FireWall-1.

Hoy en día, los cortafuegos modernos pueden hacer una inspección profunda de paquetes. Esta función también la tienen los sistemas de prevención de intrusiones (IPS).

El Grupo de Trabajo de comunicación Middlebox de la Internet Engineering Task Force (IETF) está trabajando para estandarizar cómo se gestionan los cortafuegos.

Otro avance es integrar la identidad de los usuarios en las reglas del cortafuegos. Algunos cortafuegos pueden vincular a los usuarios con sus direcciones IP o MAC. Otros, como el cortafuegos NuFW, piden una firma del usuario para cada conexión.

Tipos de cortafuegos comunes

Existen varios tipos de cortafuegos para proteger redes y sistemas. Aquí te explicamos algunos:

Cortafuegos de red o de filtrado de paquetes

Este tipo de cortafuegos funciona a nivel de red (capa 3 del modelo OSI). Toma decisiones basándose en direcciones de red, puertos o protocolos. Actúa como un filtro de paquetes IP. Puede filtrar por la dirección IP de origen o destino. A menudo, también filtra por el puerto de origen y destino, o por la dirección MAC.

Filtrado de paquetes estático

Este tipo de filtrado no guarda información sobre las sesiones. Cada paquete se evalúa de forma independiente.

Cortafuegos de inspección con estado

Este filtrado es dinámico. Los puertos se pueden abrir y cerrar según sea necesario para una operación. Estos cortafuegos guardan información de las sesiones. Esto les permite aceptar más rápido los paquetes que pertenecen a sesiones ya aprobadas.

Puerta de enlace a nivel de circuito

Este cortafuegos opera en la capa de transporte. Aplica medidas de seguridad cuando se establece una conexión TCP o UDP. Una vez que la conexión se establece, los paquetes pueden fluir sin más control. Permite iniciar una sesión desde una zona más segura hacia una menos segura.

Cortafuegos de capa de aplicación

Estos cortafuegos operan en la capa de aplicación (capa 7 del modelo OSI). Filtran el acceso según las reglas de la aplicación. Pueden adaptar los filtros a características específicas de los protocolos. Por ejemplo, si es tráfico HTTP, pueden filtrar por la URL a la que se intenta acceder. Incluso pueden aplicar reglas según los valores de un formulario web.

Aplican seguridad para aplicaciones específicas, como servidores FTP y Telnet. Son muy efectivos, pero pueden hacer que el sistema funcione más lento.

Un cortafuegos de nivel 7 para tráfico HTTP se llama a menudo proxy. Permite que los ordenadores de una organización accedan a Internet de forma controlada. También lleva un registro de las conexiones. Un proxy oculta las verdaderas direcciones de red.

Cortafuegos de última generación (NGFW)

Este tipo de cortafuegos combina las funciones de los anteriores. Ofrece características avanzadas. Un cortafuegos de próxima generación combina inspección a nivel de paquete, filtrado a nivel de aplicación y otras tecnologías de seguridad. Ofrece mayor inteligencia y capacidad para detectar amenazas.

Cortafuegos personal

Es un cortafuegos que se instala como un programa en un solo ordenador. Filtra las comunicaciones entre ese ordenador y el resto de la red. Se usa para proteger un equipo de forma individual.

Funciones adicionales de los cortafuegos

Traducción de direcciones de red (NAT)

Los cortafuegos suelen incluir la función de traducción de direcciones de red (NAT). Los equipos protegidos detrás de un cortafuegos usan direcciones de red privadas. Los cortafuegos usan NAT para ocultar la dirección real del ordenador conectado a la red. Originalmente, NAT se creó para solucionar la escasez de direcciones IPv4. También para reducir el costo de obtener suficientes direcciones públicas para cada ordenador. Aunque NAT no es una función de seguridad por sí misma, ocultar las direcciones de los dispositivos es una defensa común.

Sistemas de detección y prevención de intrusiones (IPS/IDS)

Algunos cortafuegos modernos pueden integrar sistemas de detección y prevención de intrusiones. Estos sistemas ayudan a identificar y detener actividades sospechosas en la red.

Características importantes de un cortafuegos

- Políticas de cortafuegos: Pueden bloquear solicitudes de conexión que no vienen de tu red. También ocultan tus recursos internos detrás de una dirección IP.

- Filtrado de contenido: Identifican contenidos que pueden ser problemáticos. La decisión final siempre la tiene el usuario.

- Servicios antimalware: Algunos cortafuegos pueden detectar virus y evitar que se extiendan. Son una mezcla de cortafuegos y antivirus.

- Servicios de DPI: La Inspección Profunda de Paquetes (DPI) añade una capa extra de protección. Revisa a fondo los paquetes de información que se reciben.

Ventajas de usar un cortafuegos

- Bloquea accesos no deseados: Impide el acceso a equipos o programas. Permite controlar y limitar las comunicaciones.

- Mayor seguridad: Amplía la protección de tu red contra el tráfico dañino.

- Beneficio para empresas: Son muy útiles para empresas con muchos dispositivos conectados a Internet.

Limitaciones de un cortafuegos

Un cortafuegos es un filtro de tráfico. Esto significa que no puede proteger contra todo. Cualquier ataque que use tráfico permitido por el cortafuegos seguirá siendo una amenaza. Aquí hay algunos riesgos que un cortafuegos no puede detener:

- No puede proteger contra ataques cuyo tráfico no pase por él.

- No puede proteger contra amenazas internas o usuarios descuidados. Por ejemplo, no puede evitar que alguien copie datos importantes a un USB y los saque del edificio.

- No puede proteger contra ataques de ingeniería social. Estos ataques manipulan a las personas para obtener información.

- No puede proteger contra ataques a la red interna por virus informáticos que llegan por archivos o programas. La solución es instalar programas antivirus en cada equipo.

- No protege de fallas de seguridad en los servicios y protocolos cuyo tráfico está permitido. Es importante configurar bien y cuidar la seguridad de los servicios que se publican en Internet.

Políticas de configuración del cortafuegos

Hay dos formas principales de configurar un cortafuegos. Estas cambian por completo la filosofía de seguridad de una organización:

- Política restrictiva: Se bloquea todo el tráfico excepto lo que se permite de forma explícita. El cortafuegos detiene todo el tráfico. Solo se habilita el tráfico para los servicios que se necesitan. Esta es la política que suelen usar empresas y gobiernos.

- Política permisiva: Se permite todo el tráfico excepto lo que se bloquea de forma explícita. Cada servicio que sea potencialmente peligroso debe ser aislado caso por caso. El resto del tráfico no se filtra. Esta política la usan a menudo universidades y centros de investigación.

La política restrictiva es la más segura. Es más difícil permitir por error tráfico peligroso. En la política permisiva, es posible que no se haya considerado algún tipo de tráfico peligroso y se permita.

Véase también

En inglés: Firewall (computing) Facts for Kids

En inglés: Firewall (computing) Facts for Kids

- Bastion host

- Lista de control de acceso

- Unified threat management

- RFC 2979

- Cortafuegos:

- Firestarter

- ZoneAlarm

- Uncomplicated Firewall

- Gufw

- ipfw

- PF (software)

- Forefront TMG

- Shorewall