Stuxnet para niños

Datos para niños Stuxnet |

||

|---|---|---|

|

||

| Nombre Técnico | Win32/Stuxnet.A.Down | |

| Método de Propagación | Vía USB, Internet y mediante Vulnerabilidades del Sistema | |

| Sistema Operativo Afectado | Microsoft Windows | |

| Tipo | Gusano y Rootkit | |

| Fecha de descubrimiento | 17 de junio de 2010 | |

Stuxnet es un gusano informático que afecta a computadoras con el sistema operativo Windows. Fue descubierto el 17 de junio de 2010 por VirusBlokAda, una empresa de seguridad de Bielorrusia. Este gusano es especial porque fue el primero en espiar y cambiar el funcionamiento de sistemas industriales. Estos sistemas, llamados SCADA, controlan y supervisan procesos en lugares importantes como fábricas o plantas de energía.

Stuxnet puede cambiar la forma en que funcionan los controladores lógicos programables (PLC), que son como pequeños cerebros que dirigen máquinas. Además, puede esconder los cambios que hace. También fue el primer gusano que incluía un rootkit para estos sistemas PLC.

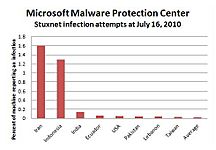

Expertos en seguridad digital, como Kaspersky Lab, describieron a Stuxnet como un "prototipo funcional y aterrador de un arma cibernética". Esto significa que era un ejemplo de cómo los ataques informáticos podrían volverse muy avanzados. Un experto de Symantec, Kevin Hogan, notó que la mayoría de las computadoras infectadas estaban en Irán. Esto hizo pensar que el objetivo principal eran las instalaciones industriales de ese país.

Medios de comunicación como la BBC y el Daily Telegraph sugirieron que el objetivo de Stuxnet eran infraestructuras importantes en Irán que usaban sistemas de control de la empresa Siemens. Algunos informes indicaron que el ataque pudo haber retrasado la puesta en marcha de una planta de energía en Bushehr. Las autoridades de Irán llamaron a esto una "guerra electrónica", aunque dijeron que los daños no fueron tan graves. Algunos medios, como el New York Times, atribuyeron la creación de Stuxnet a los servicios de inteligencia de Estados Unidos e Israel.

Contenido

¿Cuándo se descubrió Stuxnet?

A mediados de junio de 2010, la empresa VirusBlokAda informó sobre la existencia de Stuxnet. Sin embargo, algunas partes del gusano se crearon en junio de 2009. Desde su descubrimiento, el gusano se ha extendido por varios países.

| País | Número de computadoras infectadas |

|---|---|

| Irán | 62,867 |

| Indonesia | 13,336 |

| India | 6,552 |

| Estados Unidos de América | 2,913 |

| Australia | 2,436 |

¿Cómo funciona Stuxnet?

Stuxnet ataca computadoras con Microsoft Windows usando cuatro "vulnerabilidades de día cero". Estas son fallas en el sistema operativo que no se conocen públicamente, lo que las hace muy peligrosas. Una de estas fallas fue usada también por otro gusano llamado Conficker. El objetivo de Stuxnet son los sistemas que usan los programas de control industrial WinCC/PCS 7 de Siemens.

El gusano se propaga inicialmente a través de memoria USB infectadas. Luego, aprovecha otras fallas para infectar otras computadoras con WinCC que estén conectadas en red. Una vez que entra al sistema, Stuxnet usa las contraseñas predeterminadas para tomar el control. Siemens, el fabricante, aconseja no cambiar estas contraseñas porque podría afectar el funcionamiento de las máquinas.

La forma en que Stuxnet funciona es muy compleja para un programa malicioso. Para crearlo, se necesitaron conocimientos sobre procesos industriales y el deseo de atacar infraestructuras. Según la empresa Symantec, Stuxnet verifica si el objetivo tiene ciertos motores fabricados por dos empresas específicas, una de Irán y otra de Finlandia. El gusano actúa de manera diferente según la cantidad de motores de cada fabricante.

Que Stuxnet use cuatro vulnerabilidades de día cero de Windows es algo muy inusual. Estos errores son muy valiosos para los creadores de programas maliciosos porque permiten acceder a sistemas incluso si tienen todas las actualizaciones de seguridad. Un ataque normal no usaría cuatro de estos errores en un solo gusano.

Además, Stuxnet es bastante grande, ocupa medio megabyte, y está escrito en varios lenguajes de programación, como C y C++. Esto también es poco común en otros ataques de este tipo.

Stuxnet fue firmado digitalmente con dos certificados auténticos que fueron robados. Puede actualizarse a sí mismo usando una conexión P2P (de igual a igual), lo que le permite seguir funcionando incluso si el servidor que lo controla se desactiva.

Todas estas características sugieren que un equipo completo de programadores de diferentes áreas trabajó en Stuxnet. También tuvieron que probarlo en sistemas reales para asegurarse de que no dañaría los PLC. Un programador con experiencia en sistemas Siemens dijo que crear este software podría haber tomado meses o incluso años si lo hubiera hecho una sola persona.

¿Cómo se elimina Stuxnet?

Siemens ha creado una herramienta para detectar y eliminar Stuxnet. Siemens recomienda contactar a su soporte técnico si se detecta una infección. También es importante instalar las actualizaciones de Microsoft que corrigen las fallas de Windows y prohibir el uso de memorias USB desconocidas en las instalaciones industriales.

La empresa BitDefender también ha desarrollado una herramienta gratuita para eliminar Stuxnet.

¿De dónde pudo venir el ataque de Stuxnet?

Un representante de Siemens dijo que Stuxnet fue encontrado en 15 sistemas, cinco de los cuales estaban en fábricas en Alemania. Según Siemens, no se encontraron infecciones activas ni se reportaron daños causados por el gusano.

Symantec afirmó que la mayoría de las computadoras infectadas estaban en Irán. Esto llevó a pensar que el objetivo del ataque eran infraestructuras importantes en ese país, como la planta de energía de Bushehr o el complejo de Natanz.

Ralph Langner, un investigador de seguridad informática de Alemania, cree que Stuxnet fue un arma diseñada para un solo ataque y que sus creadores probablemente lograron su objetivo. Sin embargo, él mismo admitió que esto es solo una suposición. Bruce Schneier, otro experto en seguridad, dijo que estas ideas son interesantes, pero que hay pocos datos concretos para confirmarlas.

Algunos especialistas señalaron a Israel como posible creador del gusano, específicamente a la Unidad 8200 de las Fuerzas de Defensa de Israel.

Finalmente, el New York Times confirmó que Stuxnet fue desarrollado y financiado por Israel y Estados Unidos con el objetivo de atacar las plantas de energía de Irán.

Otros temas relacionados

- Flame (malware)

- Stars (virus informático)

- Duqu

- Guerra informática

- USB Thief

Véase también

En inglés: Stuxnet Facts for Kids

En inglés: Stuxnet Facts for Kids