Rootkit para niños

Un rootkit o encubridor es un grupo de programas informáticos que permiten a alguien tener un control especial sobre una computadora. Lo más importante es que estos programas se mantienen ocultos para que los administradores del sistema no los detecten. Hacen esto alterando el funcionamiento normal del sistema operativo (el programa principal que controla la computadora).

La palabra "rootkit" viene de dos palabras en inglés: "root" (raíz), que es el nombre de la cuenta con más permisos en sistemas como Unix, y "kit", que significa "conjunto de herramientas".

Los rootkits suelen tener una mala reputación porque se asocian con programas dañinos, conocidos como malware. Se esconden a sí mismos y a otros programas, procesos, archivos, carpetas, claves de registro y puertos. Esto permite a una persona no autorizada mantener el acceso a sistemas como GNU/Linux, Solaris o Microsoft Windows para enviar comandos o robar información importante.

Un atacante suele instalar un rootkit en una computadora después de conseguir permiso para escribir en los archivos del sistema. Esto puede ocurrir si aprovechan una debilidad en el sistema (una vulnerabilidad) o si consiguen una contraseña (por ejemplo, adivinándola o engañando a alguien para que la dé). Una vez instalado, el rootkit ayuda al atacante a ocultar sus acciones y a mantener el control de la computadora sin ser detectado. Aunque los rootkits pueden usarse para diferentes fines, son conocidos principalmente por esconder programas que usan los recursos de la computadora sin permiso o que roban contraseñas.

Detectar un rootkit es difícil porque puede modificar los programas que deberían detectarlo. Algunos métodos para encontrarlos incluyen usar otro sistema operativo seguro, observar el comportamiento del sistema, comparar archivos o analizar la memoria. Eliminar un rootkit puede ser muy complicado, especialmente si está muy integrado en el sistema. A veces, la única solución es reinstalar todo el sistema operativo.

Contenido

¿Para qué se usan los rootkits?

Los rootkits se usan normalmente para esconder aplicaciones que pueden hacer cosas en el sistema atacado. A menudo incluyen "puertas traseras" que ayudan al atacante a entrar fácilmente al sistema una vez que ya ha logrado acceder por primera vez. Por ejemplo, un rootkit puede esconder un programa que abre una ventana de comandos cada vez que el atacante se conecta al sistema a través de un punto específico.

Los rootkits también se usan para convertir el sistema atacado en una "base de operaciones". Esto significa que la computadora infectada se usa para lanzar ataques contra otros equipos. Así, parece que los ataques vienen de la computadora infiltrada y no del atacante original. Estos ataques pueden ser de negación de servicio (DoS), que buscan saturar un sistema para que deje de funcionar, o el envío de correos electrónicos no deseados (spam).

¿Cómo funcionan los rootkits?

El funcionamiento de los rootkits se puede explicar en estos pasos:

- Infección del sistema: Primero, el rootkit se instala en el dispositivo e infecta el sistema.

- El modo oculto: Una vez instalado, el rootkit se esconde en el sistema. Empieza a cambiar cómo se intercambian los datos para enviar información falsa a los programas de seguridad, como los antivirus. Por ejemplo, puede hacer que un antivirus no vea ciertos archivos o procesos.

- Crear una puerta trasera: El último paso es crear una puerta trasera para permitir el acceso a distancia al dispositivo. El rootkit oculta los inicios de sesión a distancia y cualquier actividad sospechosa para que el atacante pueda controlar el dispositivo sin dejar rastro.

Tipos de rootkits

Tipos principales

Los rootkits se pueden clasificar en dos grupos: los que se integran en el núcleo del sistema operativo y los que funcionan a nivel de aplicación.

Los rootkits que actúan desde el núcleo añaden o modifican una parte del código principal del sistema para ocultar la puerta trasera. Esto se hace a menudo añadiendo código nuevo al núcleo, como si fuera un controlador o un módulo. Estos rootkits suelen cambiar las "llamadas al sistema" (peticiones que hacen los programas al sistema operativo) para esconder información sobre el atacante. Son los más peligrosos y difíciles de detectar.

Los rootkits que actúan como aplicaciones pueden reemplazar archivos de programas originales con versiones modificadas que contienen un troyano. También pueden cambiar el comportamiento de las aplicaciones existentes usando trucos o inyectando código.

Ejemplos de rootkits

Algunos programas maliciosos han usado rootkits que se cargan en la memoria una vez instalados. Algunos ejemplos son:

- SuckIT

- Adore

- T0rn

- Ambient's Rootkit (ARK)

- Hacker Defender

- First 4 Internet XCP (Extended Copy Protection) DRM

- RkU Test Rootkit & Unreal

- UACd (un rootkit de núcleo que añade un controlador de muy bajo nivel)

- Rootkits para Macintosh

¿Cómo se detectan los rootkits?

Es complicado que un programa detecte un rootkit si ambos están funcionando en el mismo sistema. Los rootkits modifican muchas herramientas y librerías de las que depende el sistema. Algunos incluso cambian el propio núcleo. El problema principal es que el sistema operativo en funcionamiento no es totalmente confiable. Por ejemplo, si pides una lista de procesos o archivos, el rootkit puede ocultar algunos.

El mejor método para detectar un rootkit es apagar la computadora que crees que está infectada y revisar sus datos arrancando desde un medio diferente y seguro, como un CD-ROM o una memoria USB. Un rootkit que no está activo no puede ocultar su presencia.

Los programas antivirus más avanzados suelen identificar los rootkits que alteran las llamadas al sistema. Si hay diferencias entre cómo deberían funcionar y cómo lo hacen, es una señal de que hay un rootkit. Los rootkits intentan protegerse monitoreando los programas de seguridad y deteniendo su actividad mientras se realiza un escaneo, para no ser detectados.

Los fabricantes de programas de seguridad han añadido detectores de rootkits a sus antivirus. Si un rootkit logra esconderse durante el escaneo normal, el detector de rootkits lo buscará por movimientos sospechosos. Si el rootkit se detiene para evitar ser visto, será identificado como un virus. Esta combinación de técnicas obliga a los atacantes a crear mecanismos para eliminar los programas de seguridad. Al igual que con los virus, la detección y eliminación de rootkits es una batalla constante entre los creadores de rootkits y los programas de seguridad.

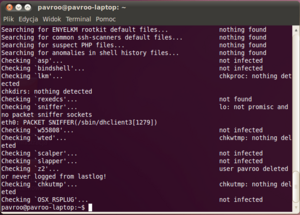

Existen varios programas para detectar rootkits. En sistemas Unix, dos aplicaciones populares son chkrootkit y rkhunter. Para Windows, hay detectores como Blacklight (gratuito para uso personal) de F-Secure y Rootkit Revealer de Sysinternals. Rootkit Revealer compara el funcionamiento original del sistema operativo con el detectado para encontrar diferencias. Sin embargo, algunos rootkits han aprendido a no esconderse de este programa. Pero algo tan simple como cambiar el nombre del archivo 'rootkitrevealer.exe' puede hacer que el rootkit ya no sepa que se enfrenta a un detector. Como se mencionó, es una batalla continua.

Véase también

En inglés: Rootkit Facts for Kids

En inglés: Rootkit Facts for Kids