Ataque de intermediario para niños

En criptografía, un ataque de intermediario (también conocido como MitM) es cuando alguien se mete en medio de una conversación entre dos personas o sistemas sin que ellos se den cuenta. El atacante puede ver, leer y hasta cambiar los mensajes que se envían. Es como si alguien estuviera escuchando a escondidas y cambiando lo que dices antes de que llegue a la otra persona. Este tipo de ataque es muy importante en la seguridad de internet, especialmente cuando no se usa una forma segura para que los sistemas se reconozcan entre sí. Por ejemplo, si te conectas a una red wi-fi pública que no tiene contraseña, un atacante podría fácilmente ponerse en medio de tu conexión.

Contenido

¿Por qué es importante tener un canal seguro?

Para evitar los ataques de intermediario, casi todos los sistemas de seguridad necesitan una forma especial de intercambiar información o enviar datos importantes a través de un "canal seguro". Un canal seguro es como un camino secreto y protegido por donde solo pueden pasar ciertos mensajes. Se han creado muchas maneras de compartir las claves (que son como códigos secretos) de forma segura, cada una con diferentes requisitos para ese canal protegido.

¿Cómo funciona un ataque de intermediario?

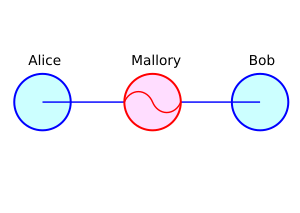

Imagina que Alice quiere hablar con Bob. Pero hay un atacante, al que llamaremos Mallory, que quiere escuchar lo que dicen y, si puede, cambiar sus mensajes.

Primero, Alice le pide a Bob su clave pública. Una clave pública es como una cerradura que cualquiera puede ver, pero solo Bob tiene la llave para abrirla. Si Bob envía su clave pública a Alice, pero Mallory la intercepta, el ataque puede empezar.

Mallory envía un mensaje falso a Alice, haciéndole creer que es de Bob. Pero en lugar de la clave de Bob, Mallory le envía su propia clave pública. Alice, pensando que es la clave de Bob, usa esa clave para cifrar su mensaje (es decir, lo convierte en un código secreto) y se lo envía a Bob.

Mallory intercepta el mensaje otra vez. Como Alice lo cifró con la clave de Mallory, Mallory puede descifrarlo (leerlo). Luego, Mallory puede cambiar el mensaje si quiere. Después, lo vuelve a cifrar, pero esta vez usando la verdadera clave pública de Bob (la que Bob le había enviado originalmente a Alice). Finalmente, Mallory le envía el mensaje cifrado a Bob. Cuando Bob lo recibe, cree que es un mensaje seguro de Alice.

Aquí te mostramos los pasos de un ataque:

- Alice le envía un mensaje a Bob, pero Mallory lo intercepta:

- Alice "Hola Bob, soy Alice. Dame tu clave." → Mallory Bob

- Mallory reenvía este mensaje a Bob; Bob no sabe que no es de Alice:

- Alice Mallory "Hola Bob, soy Alice. Dame tu clave." → Bob

- Bob responde con su clave de cifrado:

- Alice Mallory ← [clave de Bob] Bob

- Mallory cambia la clave de Bob por la suya y se la envía a Alice, diciendo que es la clave de Bob:

- Alice ← [clave de Mallory] Mallory Bob

- Alice cifra un mensaje con lo que ella cree que es la clave de Bob, pensando que solo Bob podrá leerlo:

- Alice "¡Nos vemos en la parada de autobús!" [Cifrada con la clave de Mallory] → Mallory Bob

- Pero como el mensaje fue cifrado con la clave de Mallory, ella puede descifrarlo, leerlo, cambiarlo (si quiere), volver a cifrarlo con la clave de Bob y enviárselo a Bob:

- Alice Mallory "¡Nos vemos en la furgoneta de al lado del río!" [Cifrada con la clave de Bob] → Bob

- Bob cree que este mensaje es una comunicación segura de Alice y actúa según la información falsa.

Este ejemplo muestra por qué Alice y Bob necesitan una forma de asegurarse de que están usando las claves públicas correctas, y no la de un atacante. Afortunadamente, existen varias técnicas para protegerse de estos ataques.

¿Qué otros tipos de ataques puede incluir?

Hoy en día, con tantas redes inalámbricas gratuitas y conexiones rápidas, es más fácil para los atacantes intentar espiar o interceptar lo que hacemos en línea.

Un ataque de intermediario puede incluir:

- Interceptar la comunicación: Esto significa que el atacante puede ver y analizar los mensajes que se envían.

- Cambiar mensajes: El atacante puede modificar el contenido de los mensajes.

- Ataques de repetición: El atacante puede volver a enviar mensajes antiguos para engañar a los sistemas.

- Ataque de denegación de servicio: El atacante podría bloquear las comunicaciones para que las personas no puedan hablar entre sí antes de intentar el ataque principal. Para defenderse de esto, se pueden enviar mensajes de estado que confirmen que la conexión sigue activa y es segura.

Generalmente, cuando hablamos de un ataque de intermediario, nos referimos a cuando el atacante cambia activamente los mensajes, no solo a cuando los escucha sin modificarlos.

¿Cómo podemos defendernos de estos ataques?

Los ataques de intermediario siguen siendo un problema de seguridad importante. Sin embargo, hay varias formas de protegerse, usando técnicas que confirman la identidad de las personas o sistemas que se comunican:

- Claves públicas: Se usan para verificar la identidad.

- Autenticación mutua fuerte: Ambos lados de la comunicación se aseguran de que el otro es quien dice ser.

- Claves secretas: Son códigos secretos muy complejos que solo conocen las personas que se comunican.

- Contraseñas: Son secretos más sencillos, pero también ayudan a proteger.

- Otras formas de identificación: Como el reconocimiento de voz o características biométricas (como huellas dactilares).

- Fijación de certificados: Es una técnica para asegurar que los certificados de seguridad (que son como pasaportes digitales) son los correctos.

- Evitar redes Wi-Fi públicas sin contraseña: Estas redes son más fáciles de atacar.

La seguridad de las claves públicas debe ser confirmada de alguna manera, pero no necesitan ser secretas. En cambio, las contraseñas y las claves secretas sí deben mantenerse en secreto. Las claves públicas pueden ser verificadas por una autoridad de certificación (CA), que es como una entidad que confirma la identidad. La clave pública de esta autoridad suele venir ya instalada en tu navegador web o en el sistema operativo de tu computadora.

Características de un ataque de intermediario

En un ataque de intermediario, el atacante tiene control total sobre la información que se envía entre dos o más puntos de una conexión. Esto le permite leer, influir y cambiar la información. El atacante se hace pasar por ambas partes de la comunicación, de modo que puede participar en el intercambio de mensajes. Aunque la información entre los dos sistemas esté cifrada, el atacante la descifra, la manipula y luego la vuelve a cifrar para enviarla.

Véase también

En inglés: Man-in-the-middle attack Facts for Kids

En inglés: Man-in-the-middle attack Facts for Kids