Token Ring para niños

Token Ring es un tipo de red de computadoras que fue muy importante en los años 1970 y 1980. Fue creada por la empresa IBM. Su forma de conectar los equipos era como un anillo, y usaba una técnica especial para que los datos viajaran, llamada "paso de testigo".

Imagina que los datos viajan en un círculo. Para que una computadora pueda enviar información, necesita tener un "testigo" (o "token"), que es como un permiso especial. Este testigo es un pequeño paquete de 3 bytes que va dando vueltas por el anillo. Solo la computadora que tiene el testigo puede enviar datos.

Token Ring está definida por un conjunto de reglas llamado estándar IEEE 802.5. Aunque fue muy popular, hoy en día ya no se usa mucho porque otras tecnologías, como Ethernet, se hicieron más comunes.

Contenido

- El Estándar IEEE 802.5: ¿Qué es y para qué sirve?

- Topología de Token Ring: ¿Cómo se conectan los equipos?

- Token Ring vs. Ethernet: ¿Cuáles son las diferencias?

- Características Principales de Token Ring

- ¿Cómo funciona el envío de datos en Token Ring?

- Funciones de Mantenimiento y Supervisión

- Prioridades en Token Ring

- Véase también

El Estándar IEEE 802.5: ¿Qué es y para qué sirve?

El estándar IEEE 802.5 fue creado por el Instituto de Ingenieros Eléctricos y Electrónicos (IEEE). Este estándar describe cómo funcionan las redes de área local (LAN) que tienen forma de anillo. También explica cómo se usa el "paso de testigo" para controlar qué computadora puede enviar datos en cada momento.

Las primeras redes Token Ring podían enviar datos a 4 o 16 megabits por segundo (Mb/s) usando cables de cobre. Más tarde, surgieron versiones más rápidas, como FDDI, que podían alcanzar los 100 Mb/s usando fibra óptica y cubrir distancias de hasta 200 kilómetros.

¿Quién inventó Token Ring y cuándo?

La idea de una red Token Ring se le atribuye a E. E. Newhall en 1969. IBM presentó su diseño de Token Ring al IEEE en 1982. Luego, en 1984, IBM lanzó un producto basado en Token Ring, y en 1985, se convirtió en un estándar oficial.

El estándar IEEE 802.5 es muy parecido a la red Token Ring de IBM. De hecho, el estándar se basó en el diseño de IBM. Aunque el estándar IEEE 802.5 no obligaba a usar una forma específica, casi todas las redes que lo usaban se conectaban en forma de estrella.

¿Cómo viajan los datos en Token Ring?

El estándar IEEE 802.5 usa dos tipos principales de paquetes de información, llamados "tramas":

- Testigos: Son los permisos que circulan por el anillo. Tienen 3 bytes de largo y permiten que una estación transmita.

- Tramas de comandos y datos: Son los paquetes que llevan la información real. Pueden variar de tamaño. Las tramas de datos llevan información para programas más grandes, mientras que las tramas de comandos llevan información de control para la red.

Cuando una computadora quiere enviar datos y el testigo pasa por ella, lo "toma". Solo puede tener el testigo por un tiempo limitado (unos 10 milisegundos). Después de enviar sus datos, la computadora libera el testigo para que otra pueda usarlo.

Topología de Token Ring: ¿Cómo se conectan los equipos?

Aunque la idea principal de Token Ring es un anillo, las computadoras no se conectan directamente en círculo. En realidad, se conectan a un dispositivo central llamado Unidad de Acceso Multi-Estación (MAU, por sus siglas en inglés). Esto hace que la red se vea como una estrella, donde el MAU es el centro y las computadoras son las puntas de la estrella. No hay una conexión directa entre las computadoras.

Token Ring vs. Ethernet: ¿Cuáles son las diferencias?

Token Ring y Ethernet son dos formas diferentes de construir redes. Aquí te mostramos algunas de sus diferencias:

- Orden al enviar datos: En Token Ring, el acceso es más "determinista". Esto significa que es más predecible cuándo una computadora podrá enviar datos. En Ethernet, las computadoras "escuchan" la red y envían datos cuando creen que está libre, lo que a veces puede causar "colisiones" (cuando dos computadoras intentan enviar al mismo tiempo).

- Colisiones: Token Ring evita las colisiones usando el testigo. Solo una computadora puede enviar a la vez. Ethernet maneja las colisiones de otra manera, detectándolas y haciendo que las computadoras esperen y reintenten.

- Velocidad y energía: Las tarjetas de red de Token Ring podían detectar su velocidad automáticamente y funcionar a través de varios MAU sin necesidad de energía eléctrica para la mayoría de sus funciones.

- Prioridad: Token Ring permite que algunas computadoras tengan más prioridad para enviar datos que otras. En una red Ethernet básica, todas las computadoras tienen la misma prioridad.

- Costo y complejidad: Las tarjetas de red de Token Ring eran más complejas y caras que las de Ethernet. Esto se debía a que necesitaban un procesador especial y un software con licencia.

- Cables: Al principio, ambas redes usaban cables costosos. Pero cuando Ethernet empezó a usar cables de par trenzado más baratos (como los que se usan hoy en día), sus ventas aumentaron mucho. La llegada de los "switches" (conmutadores) de Ethernet también ayudó a que esta tecnología se volviera más popular.

Características Principales de Token Ring

- Forma de la red: Aunque parece un anillo lógico, físicamente se conecta como una estrella usando los MAU.

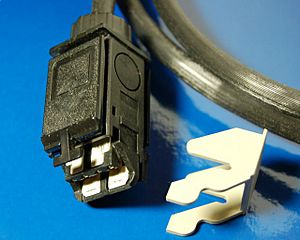

- Cableado: Usaba un cable especial blindado, pero también podía funcionar con cable de par trenzado.

- Tamaño de la red: La longitud total de la red no podía ser mayor de 366 metros.

- Distancia a la MAU: La distancia entre una computadora y el MAU no podía ser mayor de 100 metros.

- Conexiones por MAU: A cada MAU se podían conectar hasta ocho computadoras.

- Velocidad: Las redes Token Ring originales transmitían entre 4 y 16 Mb/s. Más tarde, hubo una versión de alta velocidad (HSTR) que llegó a 110 Mb/s, pero no fue muy adoptada.

¿Cómo funciona el envío de datos en Token Ring?

La idea principal es que el testigo siempre esté circulando por el anillo. Cuando una computadora quiere enviar datos, espera a que el testigo pase por ella. Si los datos que quiere enviar tienen una prioridad igual o mayor que la del testigo, la computadora "toma" el testigo.

Luego, la computadora envía su información. A medida que los datos viajan por el anillo, cada computadora revisa si la información es para ella. Si lo es, la copia y marca que la ha recibido. La información sigue circulando hasta que llega de nuevo a la computadora que la envió, que entonces la retira del anillo.

Finalmente, la computadora que envió los datos debe poner un nuevo testigo en el anillo. Esto asegura que otras computadoras, incluso las que tienen datos de menor prioridad, también puedan transmitir.

Método de acceso: El paso de testigo

Este método, conocido como "token passing", asegura que solo una computadora pueda enviar datos en un momento dado. La computadora que tiene el testigo es la única que tiene permiso para transmitir.

Modo de transmisión: Banda base

Token Ring usa una técnica de transmisión llamada "banda base" con codificación Manchester diferencial. Esto significa que la señal se envía directamente en formato digital, sin necesidad de modulación. Los datos viajan como niveles altos o bajos de voltaje por el cable.

Funciones de Mantenimiento y Supervisión

En una red Token Ring, hay una computadora especial que actúa como "estación supervisora" o "monitor". Sus tareas son:

- Vigilar la red: Envía mensajes de control para asegurarse de que todo funciona bien.

- Asegurar el testigo: Si el testigo se pierde o no aparece después de un tiempo, la estación supervisora crea uno nuevo y lo pone en circulación.

- Limpiar la red: Si hay paquetes de datos que se han quedado "huérfanos" (que nadie los retira) o que están dañados, la estación supervisora los elimina para que no estorben.

Prioridades en Token Ring

Token Ring permite establecer prioridades para el envío de datos. Hay ocho niveles de prioridad.

- Reserva: Una computadora puede "reservar" el testigo con una prioridad específica.

- Liberación: Cuando la computadora que envió los datos retira su trama, pone en circulación un nuevo testigo con el nivel de prioridad que se había reservado.

- Reescritura: Las reservas de prioridad pueden ser cambiadas por otras de mayor prioridad. Las prioridades más bajas se guardan y se usan después.

Véase también

En inglés: Token Ring Facts for Kids

En inglés: Token Ring Facts for Kids